Acurast привлекает 11 млн долларов для превращения смартфонов в узлы конфиденциальных вычислений

Проект децентрализованных конфиденциальных вычислений на базе смартфонов Acurast привлек 11 миллионов долларов, утверждая устойчивость к взлому при выполнении задач на потребительских устройствах и верификацию с использованием защищенного оборудования.

По сообщению, предоставленному в четверг, Acurast привлек средства от сооснователя Ethereum и Polkadot, Гэвина Вуда, основателя MN Capital Майкла Ван Де Поппе и основателя GlueNet Огля, среди других. Проект планирует запустить свою основную сеть 17 ноября и выпустить собственный токен ACU вместе с ней.

Основатель Acurast Алессандро Де Карли заявил, что “миллиарды смартфонов являются наиболее проверенным на практике оборудованием в мире”, и что компания надеется снизить затраты, используя их для “проверяемых конфиденциальных вычислений”.

Проводник сети сообщает, что почти 150,000 телефонов уже присоединились к сети и обработали более 494 миллионов транзакций, что позволило развернуть почти 94,200 сервисов.

“Мы устраняем посредников, снижаем затраты и обеспечиваем безопасные, децентрализованные вычисления для любого, где угодно, все это без использования дата-центра,” заявил Де Карли.

Конфиденциальные вычисления на стороннем оборудовании?

Acurast утверждает, что обеспечивает проведение конфиденциальных вычислений — когда пользователи, имеющие физический доступ к смартфонам с работающим программным узлом, не могут получить доступ к данным, используемым для вычислений, — доступные каждому. Это требует настройки, которая гарантирует с высокой степенью уверенности, что владелец смартфона не сможет изменить программное обеспечение таким образом, чтобы это поставило под угрозу конфиденциальность.

Для этого разработчики проекта внедрили серию проверок, чтобы удостовериться, что смартфон работает на программном обеспечении, одобренном производителем, которое не нарушает его надежность. Подобные меры уже много лет внедряются разработчиками банковских приложений, однако сообщества, использующие персонализированные прошивки, такие как Graphene OS, находят обходные пути для запуска приложений в несанкционированной среде. Де Карли утверждает, что это не относится к приложению Acurast.

Де Карли объяснил, что процессорное приложение Acurast отправляет на протокол Acurast ключевые пары с аппаратной проверкой подлинности. Если они не совпадают с данными, предоставленными производителем смартфона, “процессор Acurast не может получить действительную аттестацию и поэтому не может войти в сеть.”

Де Карли также утверждает, что “это гарантирует, что только подлинное и аттестованное оборудование может быть подключено,” а неподходящие среды “не могут быть подключены, потому что не получают подписанную аттестацию для их ключей,” что означает, что владелец телефона не может вмешаться в данные пользователей или среду выполнения.

Ограничения безопасности

Тем не менее, предположение о безопасности рушится, если операционная система смартфона, одобренная производителем — iOS или Android — будет эксплуатироваться соответствующим образом с помощью вредоносного ПО или её законным владельцем.

Де Карли в основном отвергает возможность этого, утверждая, что “если вам удастся найти уязвимость, позволяющую это сделать, вы фактически заслуживаете многомиллионной награды, и уязвимость вскоре будет устранена,” — как пример, ссылаясь на программу поиска ошибок Google.

Тем не менее, в прошлом подобные уязвимости действительно обнаруживались.

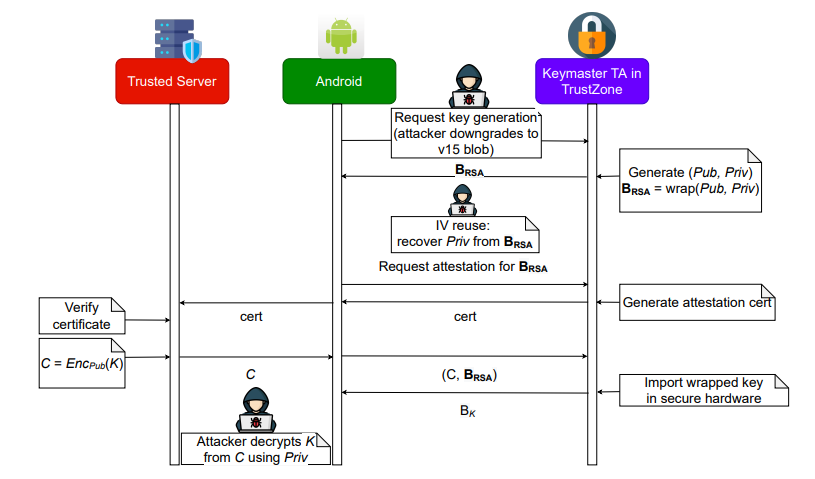

Например, в операционной системе TrustZone от Samsung в 2022 году была обнаружена уязвимость повторного использования ключа (IV) ключевого мастера AES-GCM, что позволяло извлечение защищенных ключей и злоупотребление аттестацией. Более того, злоумышленник, уже компрометировавший процесс приложения или ядро, скорее всего, сможет зашифровать и расшифровать контент, но не сможет извлечь сам закрытый ключ.