Атака на Balancer была тщательно спланирована

По данным нового анализа, транзакции на блокчейне от лица, совершившего взлом Balancer на сумму 116 миллионов долларов, указывают на сложный характер атаки и длительную подготовку, которая могла занять несколько месяцев.

Децентрализованная биржа (DEX) и автоматизированный маркет-мейкер (AMM) Balancer были атакованы хакером на сумму около 116 миллионов долларов в понедельник.

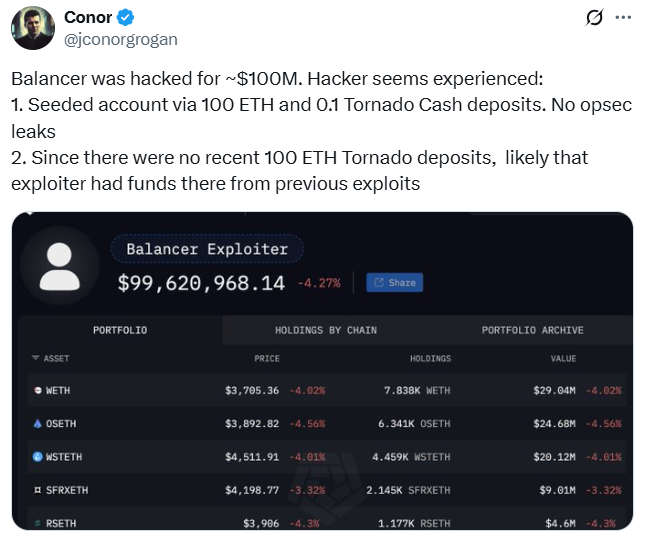

Данные из блокчейна показывают, что злоумышленник осторожно пополнял свой счет, используя небольшие вклады по 0,1 эфира (ETH) через криптовалютный миксер Tornado Cash для избежания обнаружения. Конор Гроган, директор Coinbase, сообщил, что злоумышленник хранил как минимум 100 ETH в смарт-контрактах Tornado Cash, что могло свидетельствовать о возможных связях с предыдущими атаками.

«Хакер, кажется, опытен: 1. Финансировал счет через 100 ETH и вклады от 0,1 Tornado Cash. Нет утечек уязвимостей безопасности», — заявил Гроган в посте в понедельник. «Поскольку недавно не было вкладов по 100 ETH в Tornado, вероятно, злоумышленник имел там средства от предыдущих атак.»

Гроган отметил, что пользователи редко хранят такие крупные суммы в приватных миксерах, что еще раз указывает на профессиональность злоумышленника.

Balancer предложил злоумышленнику вернуть украденные средства в полном объеме до среды с удержанием 20% их стоимости в качестве вознаграждения.

Связанные темы: Проверки безопасности Balancer под сомнением после взлома на более 100 миллионов долларов

«Наша команда работает с ведущими исследователями безопасности, чтобы разобраться в проблеме, и мы предоставим дополнительную информацию и полный отчет как можно скорее», — написал Balancer в своем последнем обновлении в X в понедельник.

Взлом Balancer был самой сложной атакой 2025 года: Cyvers

По словам Дэдди Лавида, сооснователя и генерального директора компании по безопасности блокчейн Cyvers, взлом Balancer является одной из «самых сложных атак, которые мы видели в этом году»:

«Атакующие обошли контроль доступа, чтобы напрямую манипулировать баланcами активов, что является критическим провалом в операционном управлении, а не в логике основного протокола.»

Лавид утверждает, что атака демонстрирует недостаточность статических проверок кода. Вместо этого он призывает к постоянному, в реальном времени мониторингу для выявления подозрительных потоков до того, как средства будут украдены.

Связанные темы: CZ предупреждает об угрозе, так как команда «SEAL» находит 60 фальшивых IT-работников, связанных с Северной Кореей

Группа Лазарус прекратила нелегальную деятельность на несколько месяцев перед взломом Bybit на 1,4 миллиарда долларов

Известная северокорейская группа Лазарус также была замечена в длительной подготовке перед их крупными взломами.

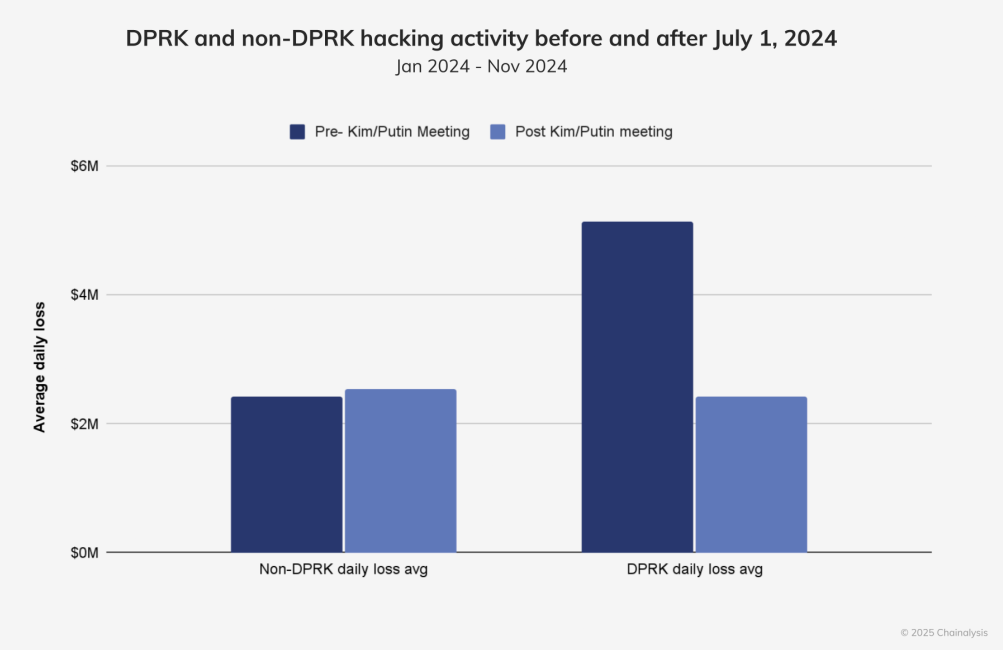

Согласно данным фирмы аналитики блокчейн Chainalysis, нелегальная деятельность, связанная с северокорейскими кибер-преступниками, резко снизилась после 1 июля 2024 года, несмотря на всплеск атак в начале года.

Замедление перед взломом Bybit свидетельствовало о том, что поддерживаемая государством хакерская группа «перегруппировывалась для выбора новых целей», по словам Эрика Джардина, руководителя исследований киберпреступлений в Chainalysis.

«Замедление, которое мы наблюдали, могло быть связано с перегруппировкой для выбора новых целей, проверки инфраструктуры, или это могло быть связано с геополитическими событиями,» — сказал он.

По информации, группа Лазарус потратила 10 дней на отмывание 100% украденных средств Bybit через децентрализованный межсетевой протокол THORChain.