Google Cloud предупредила о новой волне криптовредоносных атак, связанных с Северной Кореей

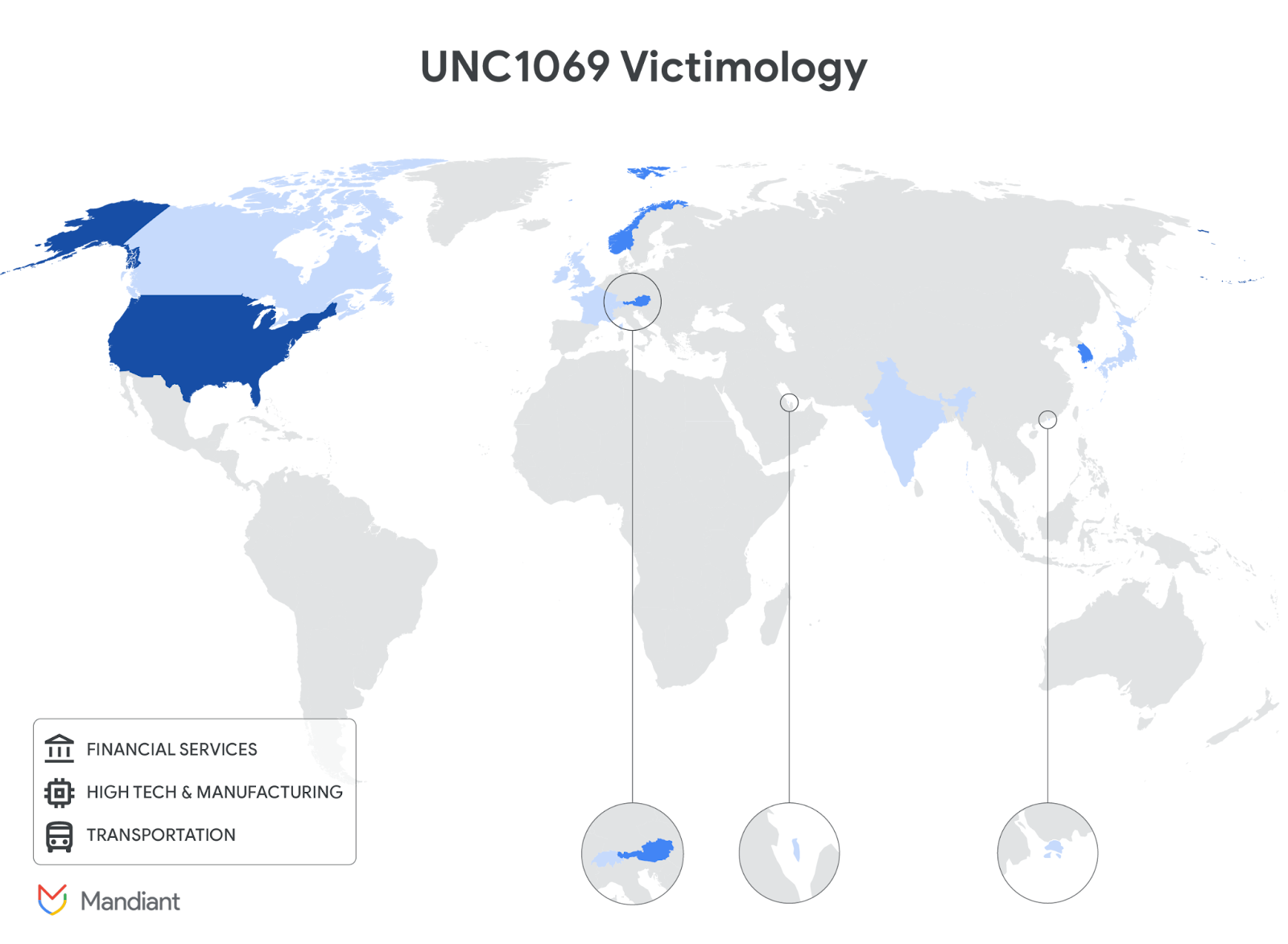

Связанные с Северной Кореей злоумышленники усиливают социальную инженерию против криптовалютных и финтех-компаний, используя новое вредоносное ПО для сбора конфиденциальных данных и кражи цифровых активов.

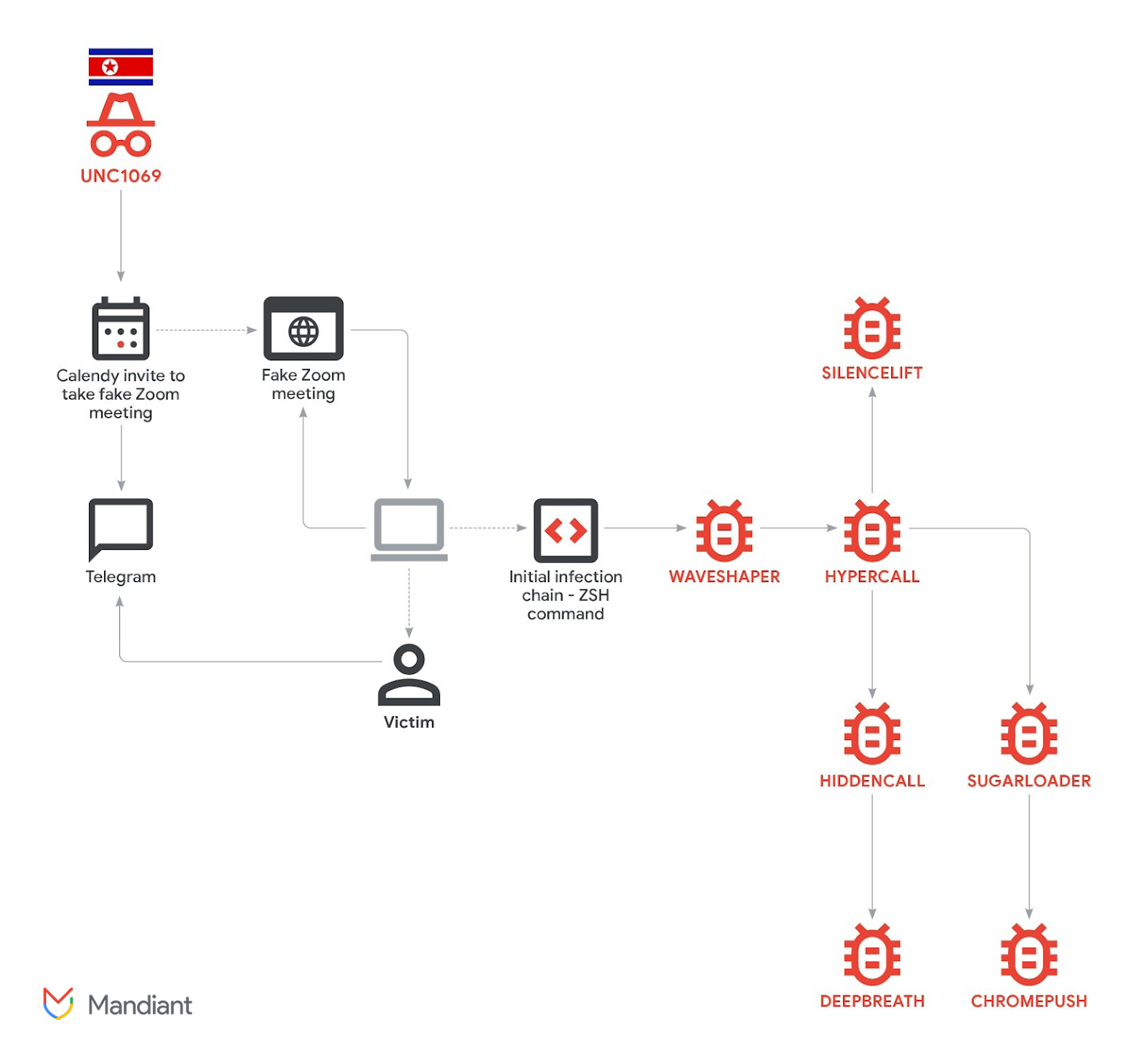

Согласно опубликованному во вторник отчету Mandiant (подразделение Google Cloud), кластер угроз, отслеживаемый как UNC1069, задействовал семь семейств вредоносных программ, нацеленных на сбор и вывод данных жертв.

В кампании применялись схемы с взломанными аккаунтами Telegram и фиктивными встречами в Zoom, где использовались дипфейк-видео, созданные с помощью инструментов искусственного интеллекта.

В отчете говорится, что расследование выявило «точечно настроенное вторжение» с развертыванием семи уникальных семейств вредоносов, включая новый набор инструментов для захвата данных хоста и жертвы: SILENCELIFT, DEEPBREATH и CHROMEPUSH.

Mandiant отмечает, что активность указывает на расширение операций группы: под ударом в первую очередь криптокомпании, разработчики ПО и венчурные фонды.

Среди выявленных инструментов — два новых сложных «дата-майнинговых» вируса CHROMEPUSH и DEEPBREATH, которые, по описанию Mandiant, рассчитаны на обход ключевых компонентов ОС и получение доступа к персональным данным.

Актер угроз с «предполагаемыми» связями с КНДР отслеживается Mandiant с 2018 года. При этом, по данным Google Threat Intelligence Group, развитие ИИ помогло злоумышленникам масштабировать усилия и впервые начать применять «приманки с поддержкой ИИ» в активных операциях в ноябре 2025 года.

Как крадут аккаунты основателей и запускают атаки ClickFix

В одном из разобранных эпизодов атакующие использовали скомпрометированный Telegram-аккаунт основателя криптопроекта, чтобы выйти на связь. Жертву пригласили на встречу в Zoom, где демонстрировалась поддельная видеокартинка, а «собеседник» утверждал, что у него проблемы со звуком.

Далее пользователя убеждали запустить на компьютере «команды для диагностики», якобы чтобы исправить неполадки — прием, известный как ClickFix-атака.

По данным Mandiant, в предложенные команды была встроена скрытая инструкция, запускавшая цепочку заражения.

Источник: Mandiant/Google Cloud.