Как вредоносное ПО StilachiRAT атакует криптокошельки в Chrome

Что такое вредоносное ПО StilachiRAT?

В ноябре 2024 года исследователи из Microsoft Incident Response открыли троян для удаленного доступа (RAT) под названием StilachiRAT. Это открытие подчеркивает изменение угроз кибербезопасности, поскольку это программное обеспечение сочетает множество вредоносных функций в одном инструменте для максимального воздействия.

StilachiRAT, разработанный для уклонения от обнаружения и кражи конфиденциальных данных, похищает учетные данные и извлекает и расшифровывает имена пользователей и пароли, хранящиеся в Google Chrome. Он проводит широкую систему разведки, собирая такие данные, как информация об операционной системе, серийные номера BIOS, наличие камеры и активные сеансы удаленного рабочего стола (RDP).

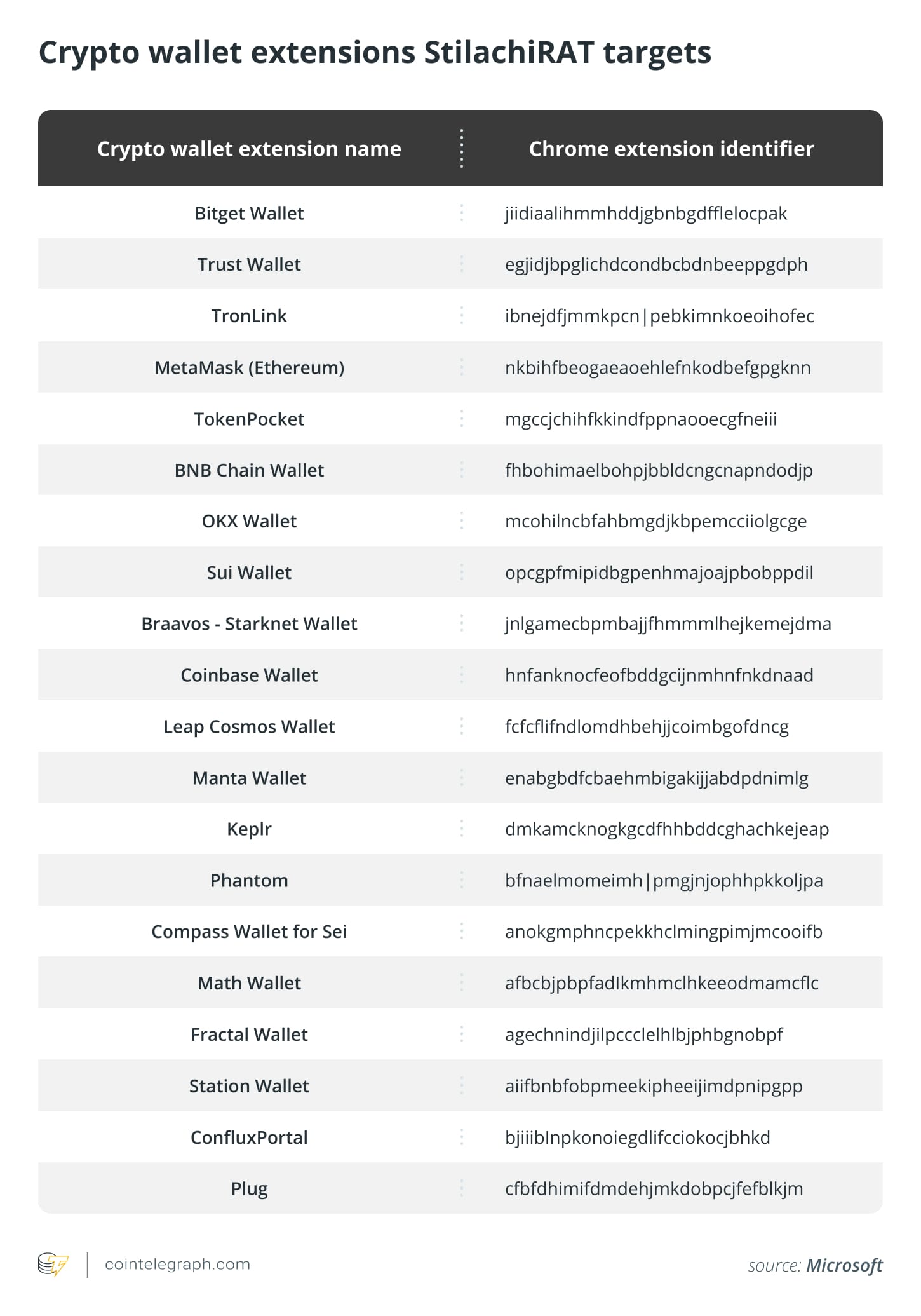

Сосредоточив внимание на краже криптовалют, StilachiRAT сканирует до 20 расширений криптокошельков в Chrome, включая те, что от Coinbase, Fractal, Phantom, Manta и Bitget. Оно также отслеживает активность буфера обмена и работающие приложения, специально ищущие конфиденциальную информацию, такую как пароли и приватные ключи.

Хотя Microsoft пока не удалось связать StilachiRAT с определенным источник угрозы или регионом, текущие наблюдения показывают, что он пока не получил широкого распространения по состоянию на март 2025 года. Однако его передовые возможности делают его значительной угрозой кибербезопасности.

Знали ли вы? В ноябре 2024 года Microsoft Threat Intelligence обнаружила, что северокорейская хакерская группа по имени "Sapphire Sleet" занималась кражей криптовалют и корпоративным шпионажем.

Как хакеры заставляют пользователей устанавливать StilachiRAT

Хакеры используют различные обманные тактики, чтобы заставить пользователей устанавливать вредоносное ПО, такое как StilachiRAT, используя несколько векторов.

Такие тактики включают:

- Фишинговые Email: Атакующие используют фишинговые письма, чтобы обмануть получателей и заставить их открывать вредоносные вложения или переходить по вредоносным ссылкам, что приводит к установке малвари. Например, в ноябре 2024 года мошенники отправляли фишинговые письма нацеленные на ПО для самостоятельного размещения службы поддержки с целью доставки AsyncRat, PureLog Stealer и XWorm RATs.

- Фальшивые расширения для браузера: Киберпреступники разрабатывают поддельные расширения для браузера, которые имитируют популярные. Когда пользователи устанавливают эти вредоносные расширения, они несознательно вводят малварь, такую как StilachiRAT, в свою систему.

- Вредоносные загрузки: Пользователи случайно могут загрузить StilachiRAT, получая доступ к скомпрометированным сайтам или загружая программное обеспечение из ненадежных источников. Эти загрузки могут быть упакованы с вредоносным кодом, который исполняется при установке.

- Киты эксплойтов: Злоумышленники используют киты эксплойтов для целевого поражения уязвимостей программного обеспечения, поставляя RAT, такие как StilachiRAT, без взаимодействия пользователя. Эксплойт-киты позволяют хакерам автоматически управлять и развертывать эксплойты против целевого компьютера.

- Атаки брутфорс RDP: Киберпреступники пытаются получить несанкционированный доступ, систематически отгадывая учетные данные протокола удаленного рабочего стола (RDP), позволяя им удаленно установить вредоносное ПО.

- USB-дропперы: Злоумышленники распространяют зараженные USB-накопители, которые автоматически устанавливают вредоносное ПО при подключении к системе.

- Скачивание без ведома пользователя: Посещение скомпрометированных или вредоносных сайтов может привести к автоматическим скачиваниям малвари без ведома пользователя.

- Фальшивые приложения и ссылки в социальных сетях: Мошенники могут замаскировать StilachiRAT под легитимные приложения или поделиться ими через обманные ссылки на платформах социальных сетей, обманывая пользователей на установку.

Знали ли вы? В кибербезопасности термин "уязвимость нулевого дня" означает неизвестную уязвимость безопасности в программном или аппаратном обеспечении. Поскольку разработчик не осведомлён о ней, нет исправлений или превентивных мер для её устранения.

Как StilachiRAT крадет данные криптокошельков?

StilachiRAT, разработанный для обхода традиционных мер безопасности, функционирует на нескольких уровнях. Понимание его методов – от начальной инфекции до извлечения данных – важно для защиты ваших цифровых активов от этой потенциально разрушительной угрозы.

Целевое поражение конкретных цифровых кошельков

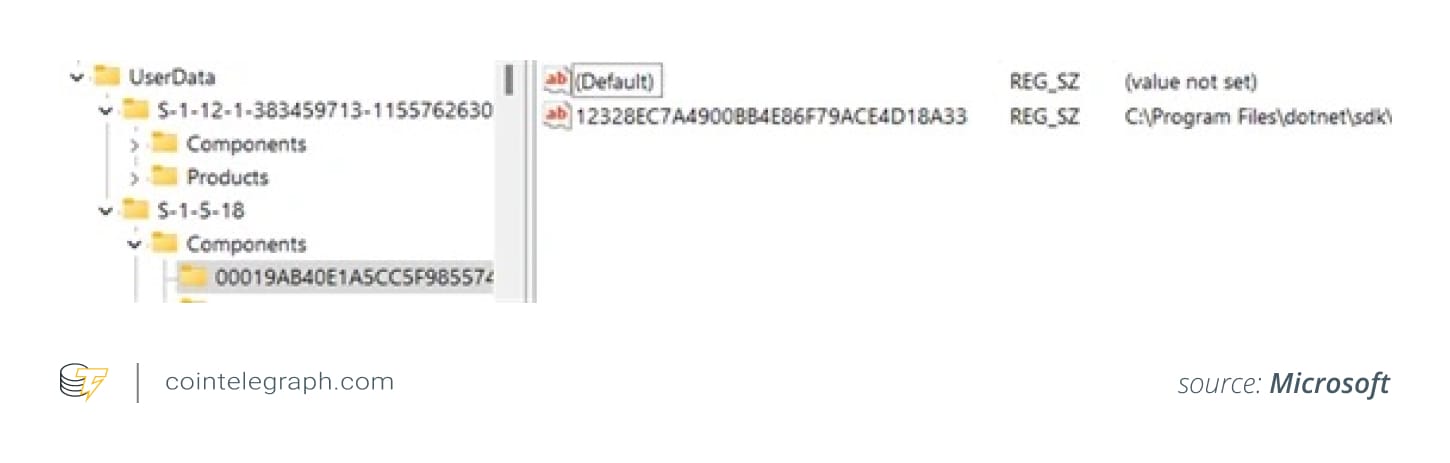

StilachiRAT нацеливается на ряд определенных расширений криптовалютных кошельков для браузера Google Chrome. Он обращается к конфигурациям в следующем регистрационном ключе и проверяет, присутствуют ли какие-либо расширения.

\SOFTWARE\Google\Chrome\PreferenceMACs\Default\extensions.settings

StilachiRAT нацеливается на следующие расширения криптовалютных кошельков:

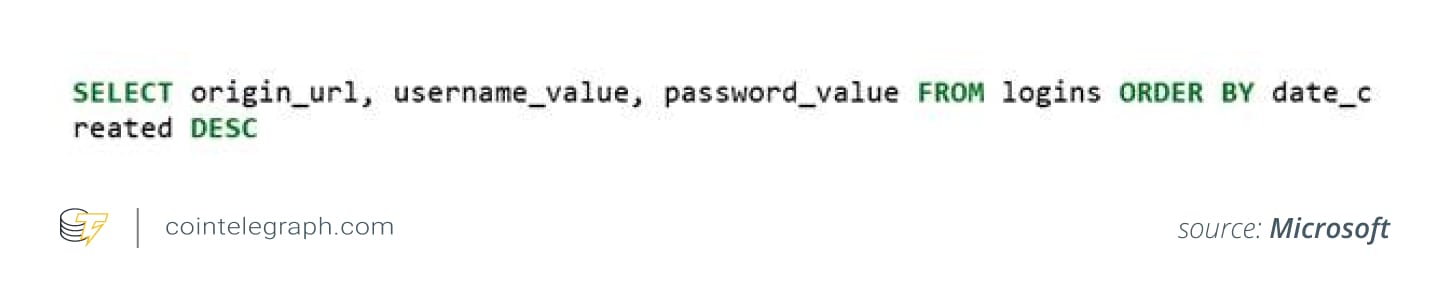

Кража учетных данных

StilachiRAT получает ключ шифрования Google Chrome из локального состояния в директории пользователя. Однако, поскольку этот ключ изначально зашифрован при установке Chrome, вредоносное ПО использует Windows API для его расшифрования на основе текущего контекста пользователя. Это позволяет ему получить доступ к сохраненным в Chrome учетным данным, хранящимся в хранилище паролей. Извлеченные учетные данные берутся из следующих мест:

- %LOCALAPPDATA%\Google\Chrome\User Data\Local State, который содержит данные конфигурации Chrome, включая зашифрованный ключ

- %LOCALAPPDATA%\Google\Chrome\User Data\Default\Login Data, который сохраняет учётные данные, введённые в Chrome.

Файл "Login Data" представляет собой базу данных SQLite, и вредоносное ПО извлекает учетные данные, используя определённый запрос к базе данных.

Управление командами

Мошенники используют "управление командами" для запуска команд, таких как перезагрузка системы, кража учетных данных, очистка журналов, выполнение приложений и манипулирование окнами системы для вредоносного ПО. У них есть доступ к широкому спектру команд для шпионажа, включая перечисление открытых окон, изменение значений реестра Windows и приостановку системы.

Командно-управляющий сервер имеет два настроенных адреса. Один из них зашифрован, в то время как другой представляет собой IP-адрес в двоичном формате, а не обычную строку. Для связи устанавливается канал с использованием TCP портов 53, 443 или 16000.

StilachiRAT проверяет наличие "tcpview.exe" и прекращает его выполнение. Он также откладывает первоначальное подключение на два часа, чтобы избежать обнаружения. После установления подключения вредоносное ПО передает список активных окон на сервер.

Мониторинг RDP сессий

StilachiRAT контролирует RDP сессии, записывая сведения об окнах и дублируя токены безопасности для установления личности пользователя. Для RDP серверов, на которых размещены административные сессии, это представляет собой значительную угрозу.

Вредоносное ПО может захватить активную сессию, динамически инициируя окна на переднем плане. Через этот процесс оно также может перечислить все оставшиеся RDP сессии. Для приобретения разрешений на каждую выявленную сессию он будет обращаться к оболочке Windows Explorer и создавать копию токенов или привилегий безопасности. Оно использует полученные разрешения для запуска приложений.

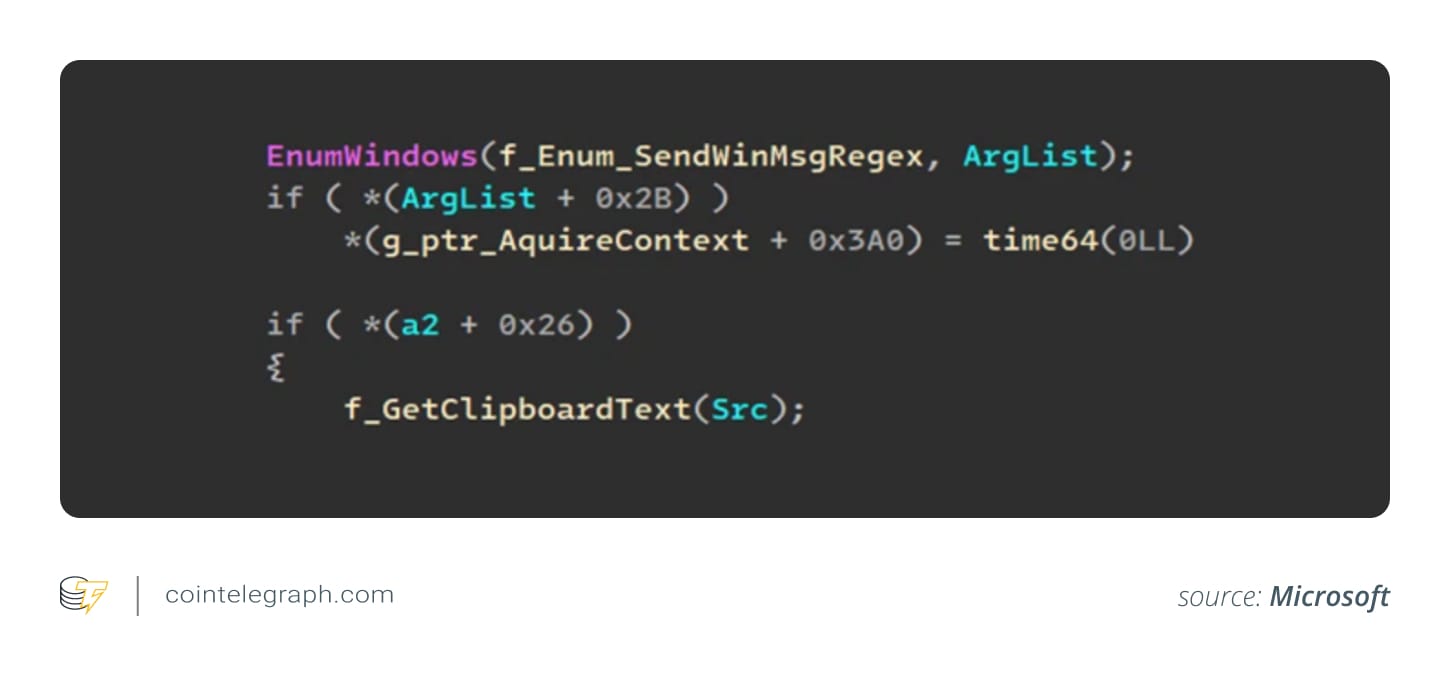

Сбор пользовательских данных и мониторинг буфера обмена

StilachiRAT собирает разнообразные пользовательские данные, включая журналы установки программного обеспечения и работающие приложения. Он наблюдает за активными графическими интерфейсами пользователя (GUI), их текстом на заголовочной панели и путем к файлу и передает данные в командно-управляющий сервер. Доступ к этим данным позволяет мошенникам отслеживать действия пользователя.

Вредоносное ПО также может наблюдать за данными буфера обмена. Оно может читать буфер обмена, использовать шаблоны поиска для извлечения текста и передавать эти данные на сервер. Используя эту функцию, мошенники могут запускать целевые поиски паролей, ключей криптовалют и потенциально личных идентификаторов.

Знали ли вы? Хотя Google Chrome доступен на macOS, его хранение данных и интеграция с системой обрабатываются иначе. macOS ни использует реестр Windows, ни следует той же структуре файловой системы или API соглашениям.

Как StilachiRAT избегает обнаружения?

Мошенники могут запускать StilachiRAT в качестве службы Windows или отдельно стоящего компонента. Независимо от используемой версии, существует система, которая предотвращает удаление вредоносного ПО механизмом безопасности.

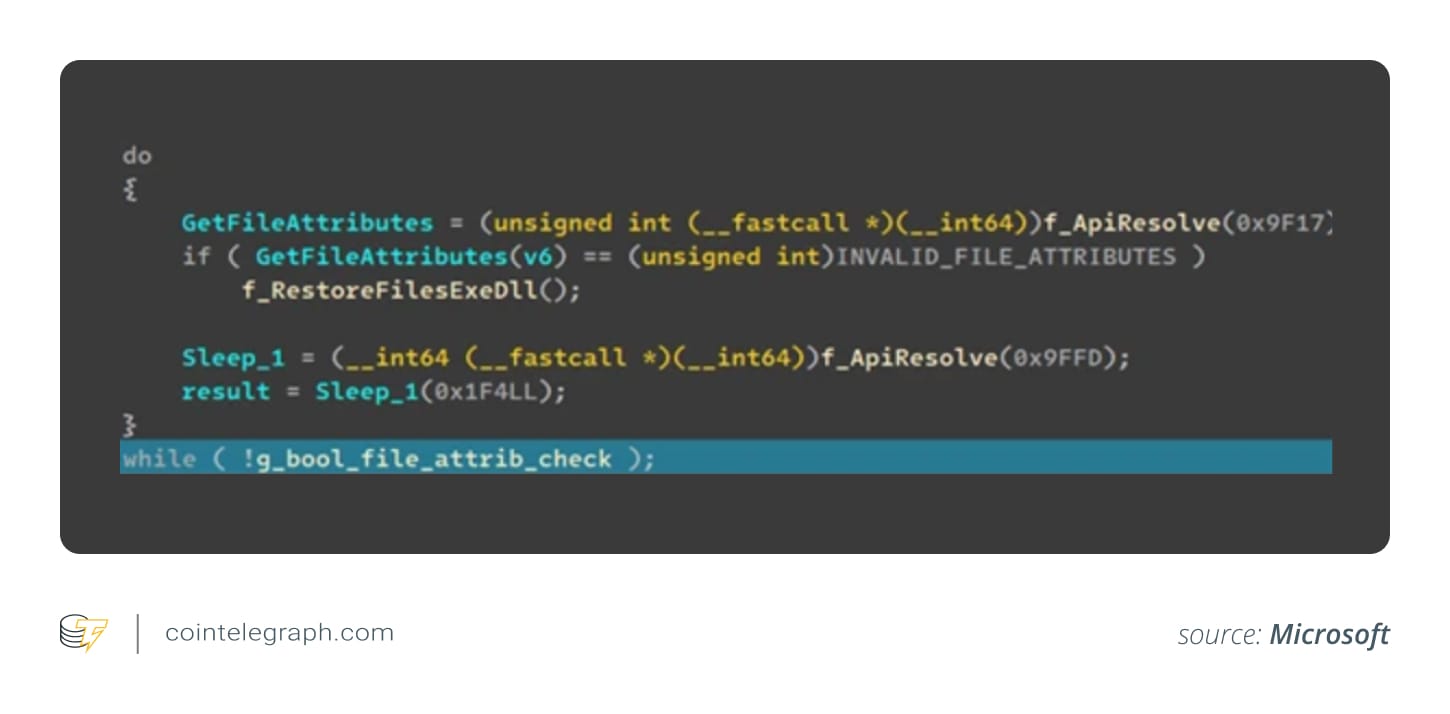

Роль наблюдательной нити

StilachiRAT имеет наблюдательную нить, которая следит за используемыми вредоносным ПО файлами "EXE" и динамическими библиотеками (DLL). В случае отсутствия файлов они восстанавливаются с использованием внутренней копии, полученной во время инициализации. Нить также может восстанавливать компонент службы Windows, внося необходимые изменения в соответствующие параметры реестра и перезапуская его.

Удаление журналов событий и циклические проверки

Чтобы избежать обнаружения, StilachiRAT удаляет журналы событий и проводит непрерывные проверки инструментов анализа и таймеров песочницы, которые могут блокировать его полную активацию в виртуальных средах. Он также скрывает вызовы Windows API и кодирует строки текста и значения с использованием пользовательского алгоритма, замедляя программное обеспечение для обнаружения вредоносных программ.

StilachiRAT использует передовые техники обфускации на уровне API, чтобы затруднить ручной анализ. Например, вместо прямой ссылки на Windows API, такие как RegOpenKey(), вредоносное ПО кодирует имена API в виде контрольных сумм, которые динамически разрешаются во время выполнения, добавляя сложности к его стратегиям уклонения.

Вредоносное ПО также предотвращает обнаружение ссылок на API сканированием памяти. Оно хранит предвычисленные контрольные суммы API в нескольких таблицах поиска, каждая из которых имеет определенное значение XOR. При выполнении StilachiRAT выбирает подходящую таблицу на основе хэшированного имени API и применяет правильную маску XOR для декодирования значения. Кроме того, указатели функций в кэше маскируются другим значением XOR, что затрудняет прямые сканирования памяти для их определения.

Как предотвратить заражение вредоносными программами, такими как StilachiRAT

RAT могут маскироваться под легитимные программы или обновления. Чтобы минимизировать риск, важно загрузить программное обеспечение непосредственно с официального сайта разработчика или из доверенных источников. Используйте безопасные веб-браузеры, которые могут обнаруживать и блокировать фишинговые сайты, мошенничества и страницы, размещающие вредоносное ПО.

Организации должны использовать программное обеспечение, которое сканирует и переписывает URL-адреса email, предотвращая фишинговые атаки. Безопасные вложения — ещё одна полезная функция, предоставляющая дополнительный уровень защиты, сканируя вложения электронной почты на предмет угроз.

Вам необходимо активировать защиту сети для блокировки доступа к вредоносным сайтам и онлайн-угрозам. Перед внедрением функции протестируйте её в тестовой среде, чтобы выявить все приложения, которые могут быть затронуты.

Отчет Microsoft рекомендует организациям активировать безопасные ссылки и безопасные вложения в Office 365 для защиты от вредоносных ссылок и вложений в фишинговых и связанных атаках; использовать системы обнаружения и реагирования на конечных точках в режиме блокировки; включить средства защиты в Microsoft Defender от потенциально нежелательных приложений (PUA); и использовать только веб-браузеры, поддерживающие функции автоматического обнаружения и предотвращения вредоносных сайтов.

Мгновенная информация об угрозах позволяет сузить атакующее пространство и дает возможность командам безопасности разрабатывать протоколы обнаружения, модифицировать сетевое наблюдение и блокировать вредоносные домены или действия до полного развития атаки. С учетом естественной способности StilachiRAT избегать судебного анализа, своевременное обнаружение является важным для предотвращения каких-либо повреждений.

Знали ли вы? В феврале 2025 года криптовалютная биржа Bybit, расположенная в Дубае, понесла рекордные убытки в размере $1,5 миллиарда в результате значительной утечки безопасности, что стало крупнейшей зарегистрированной кражей криптовалюты.

Признаки инфицирования устройства вирусом StilachiRAT

Хотя StilachiRAT разработан как неуловимый, есть индикаторы, которые могут свидетельствовать о его присутствии.

Важно распознать эти признаки и предпринять меры, прежде чем будет слишком поздно.

- Необычное поведение системы: Ваше устройство может работать медленнее, чем обычно, неожиданно зависать или испытывать частые замораживания.

- Несанкционированный доступ: Подозрительные входы в онлайн-учетные записи или необъяснимые изменения паролей могут указывать на кражу учетных данных.

- Повышенная активность сети: StilachiRAT общается с удаленными серверами, что может привести к ненормальному использованию данных или замедлению сети.

- Неожиданные всплывающие окна или приложения: Вы можете видеть незнакомое программное обеспечение, расширения браузера или несанкционированные изменения в настройках.

- Проблемы с буфером обмена и браузером: Если вы обнаружите, что скопированный текст или адреса криптовалютных кошельков изменены, это признак того, что вредоносное ПО может манипулировать данными буфера обмена.

Как удалить вредоносное ПО StilachiRAT с вашего устройства

Присутствие StilachiRAT на вашем устройстве представляет угрозу для ваших криптовалютных активов. Чтобы удалить StilachiRAT с вашего устройства, выполните следующие шаги:

- Отключитесь от интернета: Это предотвратит связь вредоносного ПО с удаленными серверами, отправку данных или получение инструкций.

- Запустите полное сканирование безопасности: Используйте надежный антивирус или инструмент антималварь для удаления StilachiRAT. Чтобы быть уверенным, вы можете использовать более одного сканера.

- Удалите подозрительные программы: Удалите все подозрительные или неизвестные приложения из настроек вашей системы.

- Удалите вредоносные расширения браузера: Проверьте свой браузер на наличие незнакомых расширений, особенно в Google Chrome, и удалите их.

- Сбросьте системные настройки: Сбросьте настройки браузера для удаления оставшихся угроз. Обычно эта опция находится в меню настроек устройства.

- Обновите программное обеспечение и патчи безопасности: Держите свою операционную систему и приложения в актуальном состоянии, чтобы предотвратить повторные заражения.

- Включите защиту сети в реальном времени: Включите решение антималварь, которое активирует защиту сети для будущей безопасности.

Лучшие практики для защиты криптокошельков в Chrome

Защита вашей криптовалюты в Chrome требует проактивных мер. Ниже приведено подробное описание того, как защитить свои криптокошельки в Chrome.

Выбор безопасного расширения кошелька

Такие расширения, как MetaMask и Trust Wallet, выделяются своими функциями безопасности и широкой популярностью. Однако убедитесь, что вы загружаете расширение из официального интернет-магазина Chrome, а не с подозрительных платформ, которые могут быть подстроены мошенниками. Перед установкой какого-либо расширения тщательно исследуйте его разработчика, читайте отзывы и проверяйте на наличие проблем с безопасностью.

Внедрение сильных мер безопасности

Чтобы защитить себя от вредоносного ПО, необходимо внедрить сильные меры безопасности:

- Уникальные пароли: Используйте сильные, уникальные пароли для своего кошелька и учетной записи Chrome и избегайте повторного использования паролей на различных сервисах.

- Двухфакторная аутентификация (2FA): Включите 2FA для своего кошелька и учетной записи Chrome, чтобы добавить дополнительный уровень безопасности.

- Обновление расширений кошелька: Держите ваш браузер Chrome и расширения кошелька обновленными до последних версий, чтобы закрывать уязвимости безопасности.

- Защита устройства: Защитите ваше устройство с помощью надежного антивирусного программного обеспечения и файерволов.

- Проверка на фишинг: Используйте такие инструменты, как Wallet Highlighter, для сканирования подозрительных адресов кошельков на веб-страницах. Никогда не переходите по подозрительным ссылкам и не загружайте программное обеспечение из непроверенных источников.

Ключевые меры для безопасного управления кошельком

Следование следующим лучшим практикам управления кошельком может помочь в обеспечении безопасности ваших крипто-активов:

- Резервное копирование вашей фразы восстановления: Если ваш кошелек использует фразу восстановления (также известную как мнемоническая фраза или фраза восстановления), запишите её на листе бумаги и храните в безопасном месте.

- Используйте менеджер паролей: Для безопасного хранения и управления паролями кошелька используйте менеджер паролей.

- Регулярно проверяйте транзакции: Регулярно отслеживайте активность вашего кошелька и проверяйте на наличие несанкционированных транзакций.

- Будьте осторожны с DApps: Взаимодействуйте только с доверенными и авторитетными децентрализованными приложениями (DApps).

Защита вашего криптовалютного кошелька в Chrome требует многослойного подхода. Тщательно внедряя практики создания сильных паролей, включая 2FA, тщательно проверяя расширения браузера и поддерживая актуальное программное обеспечение, вы можете значительно уменьшить риски, связанные с использованием онлайн-кошельков. Постоянное информирование о возникающих киберугрозах и следование лучшим практикам могут помочь защитить ваши цифровые активы.