Хакер захватил мультиподпись и украл до $40 млн

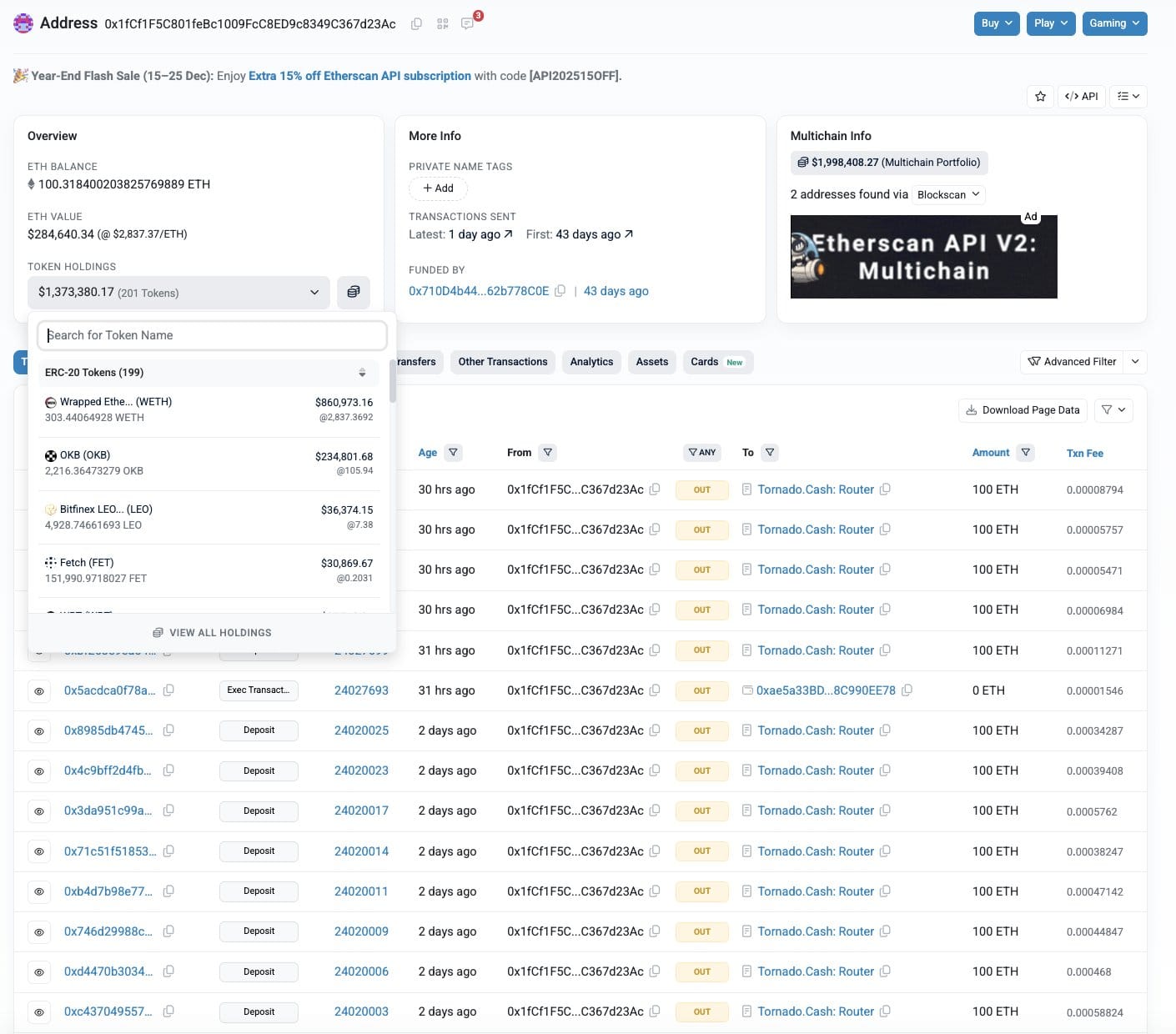

Хакер якобы перехватил контроль над мультиподписным кошельком кита через несколько минут после его создания 44 дня назад и с тех пор постепенно выводит и перемещает деньги.

В четверг компания по блокчейн-безопасности PeckShield сообщила, что мультиподписной кошелек кита был опустошен примерно на $27,3 млн из-за компрометации приватного ключа. PeckShield отметила, что хакер переместил около $12,6 млн или 4,100 Ether через Tornado Cash и удерживает около $2 млн в ликвидных активах, одновременно контролируя длинную позицию с плечом на Aave.

Однако новые данные от Егора Рудицкого, главы отдела судебной экспертизы в Hacken Extractor, указывают на то, что общие убытки могут превышать $40 млн, а инцидент, вероятно, начался гораздо раньше, с первыми признаками кражи, датируемыми 4 ноября.

Рудицкий сообщил, что мультиподпись, обозначенная как "скомпрометированная", возможно, никогда не контролировалась жертвой. Данные блокчейна показывают, что этот мультиподписной кошелек был создан на счету жертвы 4 ноября в 7:46 утра UTC, но через шесть минут управление было передано злоумышленнику. "Очень вероятно, что хакер создал эту мультиподпись и перевел туда средства, а затем быстро сменил владельца на самого себя", - сказал Рудицкий.

Связанные: Фишинг является главным инструментом северокорейских хакеров: как оставаться в безопасности

Хакер действует на долгосрочную перспективу

Оказавшись в контроле, злоумышленник, похоже, действовал терпеливо. Он делал депозиты в Tornado Cash партиями в течение нескольких недель, начиная с 1,000 ETH 4 ноября и продолжая до середины декабря меньшими транзакциями. По словам Рудицкого, около $25 млн активов также остаются на мультиподписи, которая все еще контролируется злоумышленником.

Он также высказал опасения по поводу структуры кошелька. Мультиподпись была настроена как "1 из 1", что означает, что для утверждения транзакций требовалась только одна подпись, "что концептуально не является мультиподписью", добавил Рудицкий.

Абдельфаттах Ибрагим, аудитор децентрализованных приложений (DApp) в Hacken, заявил, что несколько векторов атаки остаются возможными. Это включает вредоносное ПО или кражу информации с устройства подписи, фишинг-атаки, которые обманывают пользователей, заставляя их одобрять вредоносные транзакции, или плохие практики безопасности, такие как хранение ключей в открытом виде или использование одного и того же устройства для нескольких подписантов.

"Чтобы избежать этого, следует изолировать устройства для подписи как холодные устройства и проверять транзакции помимо пользовательского интерфейса", - сказал Ибрагим.

Связанные: Сообщество Balancer предлагает план по распределению средств, восстановленных после хакерской атаки

Искусственный интеллект способен взламывать смарт-контракты

Как ранее сообщалось, недавнее исследование Anthropic и группы Machine Learning Alignment & Theory Scholars (MATS) показало, что современные модели искусственного интеллекта уже способны разрабатывать настоящие прибыльные эксплоиты для смарт-контрактов.

В контролируемых тестах модели Anthropic Claude Opus 4.5, Claude Sonnet 4.5 и GPT-5 от OpenAI вместе сгенерировали эксплоиты на сумму $4,6 млн, продемонстрировав, что автономная эксплуатация технически возможна с использованием имеющихся коммерчески доступных моделей.

В ходе дальнейших тестов Sonnet 4.5 и GPT-5 были применены к почти 2850 недавно запущенным смарт-контрактам, у которых не было известных уязвимостей. Модели выявили две ранее неизвестные уязвимости нулевого дня и создали эксплоиты на сумму $3,694, что немного превышает стоимость API в $3,476, потраченную на их создание.