Хакеры используют уязвимость библиотеки JavaScript для атак на криптовалютные кошельки

По данным некоммерческой организации в области кибербезопасности Security Alliance (SEAL), в последнее время наблюдается рост случаев загрузки программ, опустошающих криптокошельки, на веб-сайтах через уязвимость в библиотеке JavaScript React с открытым исходным кодом.

React используется для создания пользовательских интерфейсов, особенно в веб-приложениях. Команда React сообщила 3 декабря, что хакер-белая шляпа Лахлан Дэвидсон обнаружил уязвимость в её программном обеспечении, которая позволяла удаленное выполнение кода без аутентификации, что может позволить злоумышленнику вставлять и запускать свой код.

По информации SEAL, недобросовестные лица используют уязвимость CVE-2025-55182 для скрытной вставки кода, направленного на опустошение кошельков, на криптовалютные веб-сайты.

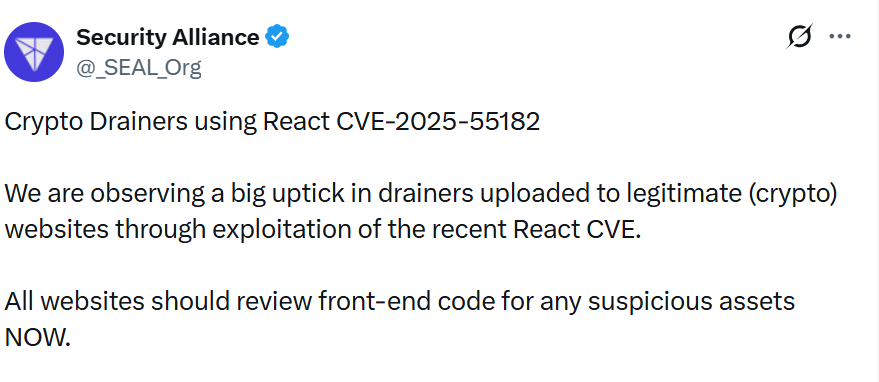

«Мы наблюдаем значительный рост загрузок drainers на легитимные криптовалютные веб-сайты через эксплуатацию недавней уязвимости React CVE. Все сайты должны проверить свой фронтенд-код на наличие подозрительных активов прямо сейчас», — заявили в команде SEAL.

«Атака нацелена не только на протоколы Web3! Все сайты находятся в зоне риска. Пользователи должны проявлять осторожность при подписании любых разрешительных подписей.»

Программы, опустошающие кошельки, обычно обманывают пользователей в подписании транзакции с помощью таких методов, как фальшивое всплывающее окно с предложением наград или аналогичные уловки.

Сайты с предупреждением о фишинге должны проверить код

По данным команды SEAL, подвергшиеся атаке сайты могут неожиданно отмечаться как возможная фишинговая угроза без объяснения причин. Они рекомендуют владельцам сайтов принять меры предосторожности, чтобы убедиться в отсутствии скрытых drainers, которые могут подвергать пользователей риску.

«Проверьте хост на наличие CVE-2025-55182. Убедитесь, что ваш фронтенд-код вдруг не загружает активы с хостов, которых вы не узнаете. Проверьте, не являются ли загружаемые вашими скриптами обфусцированным JavaScript. Убедитесь, что кошелек показывает правильного получателя в запросе подписания подписи», — добавили они.

Связано: Северокорейские криптовалютные атаки «фальшивого Zoom» стали повседневной угрозой: SEAL

«Если ваш проект блокируется, возможно, это и является причиной. Пожалуйста, сначала проверьте свой код перед запросом на снятие предупреждения о фишинговой странице», — добавили в команде SEAL.

React выпустила исправление для уязвимости

Команда React опубликовала исправление для CVE-2025-55182 3 декабря и рекомендует всем, кто использует react-server-dom-webpack, react-server-dom-parcel, react-server-dom-turbopack, немедленно обновиться и ликвидировать уязвимость.

«Если ваш код React не использует сервер, ваше приложение не подвержено этой уязвимости. Если ваше приложение не использует фреймворк, сборщик или плагин для сборщика, поддерживающий React Server Components, ваше приложение не подвержено этой уязвимости», — добавила команда.