Хакеры украли 8,4 миллиона долларов из протокола Zoth

Протокол повторного стекинга реальных активов (RWA) Zoth стал жертвой атаки, приведшей к потерям более 8,4 миллиона долларов, из-за чего платформа была переведена в режим обслуживания.

21 марта фирма по безопасности блокчейна Cyvers обнаружила подозрительную транзакцию Zoth. Фирма заявила, что был скомпрометирован кошелек разработчика протокола, и злоумышленник вывел активы на сумму более 8,4 миллиона долларов в криптовалюте.

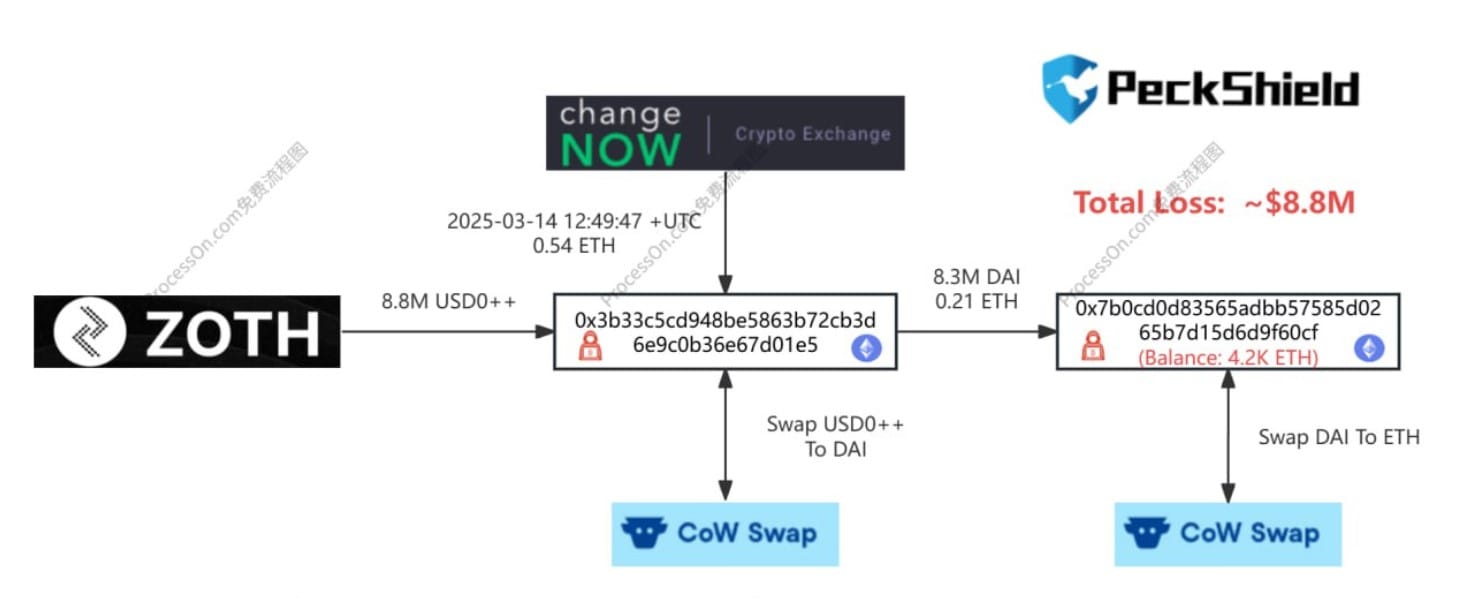

По словам экспертов по безопасности, украденные активы были незамедлительно конвертированы в стейблкоин DAI и переведены на другой адрес.

Cyvers добавил, что сайт протокола был подвергнут обслуживанию в ответ на инцидент. В уведомлении о безопасности платформа подтвердила наличие утечки безопасности и заявила, что работает над решением проблемы как можно быстрее.

Команда Zoth сообщила, что сотрудничает со своими партнерами для смягчения последствий и полного разрешения ситуации. Платформа пообещала опубликовать детальный отчет после завершения расследования.

С момента взлома злоумышленники переместили средства и обменяли активы на эфир (ETH), согласно данным PeckShield.

Хакер перемещает украденные средства. Источник: Peckshield

Связанные темы: Смс-мошенники, выдающие себя за Binance, изобрели еще более хитрый способ обмана жертв.

Взлом, вероятно, стал результатом утечки привилегий администратора

В своем заявлении команда Cyvers отметила, что инцидент подчеркивает уязвимости в протоколах смарт-контрактов и необходимость улучшения безопасности.

Руководитель группы Cyvers Alerts Хакан Унал сказал dc.finance, что вероятной причиной взлома стала утечка привилегий администратора. Унал отметил, что примерно за 30 минут до обнаружения взлома контракт Zoth был обновлён до вредоносной версии, развернутой подозрительным адресом.

«В отличие от типичных эксплойтов, этот метод обошел механизмы безопасности и дал полный контроль над средствами пользователей мгновенно», — отметил эксперт по безопасности.

Эксперт по безопасности рассказал dc.finance, что такую атаку можно было бы предотвратить, внедрив обновления контрактов с использованием мультисига для предотвращения одноточечных отказов, добавив временные задержки на обновления для мониторинга и установив оповещения в реальном времени о изменениях ролей администратора. Унал добавил, что также рекомендуется улучшить управление ключами для предотвращения несанкционированного доступа.

Хотя атаку можно было бы предотвратить, Унал считает, что подобные атаки могут продолжать представлять проблему для децентрализованного финансирования (DeFi). Эксперт по безопасности рассказал dc.finance, что компрометация администраторских ключей остается «основным риском» в экосистеме DeFi.

«Без децентрализованных механизмов обновления злоумышленники продолжат нацеливаться на привилегированные роли, чтобы захватить протоколы», — добавил Унал.