Крупнейший взлом в криптоистории: как Bybit справился с атакой на $1.4 млрд

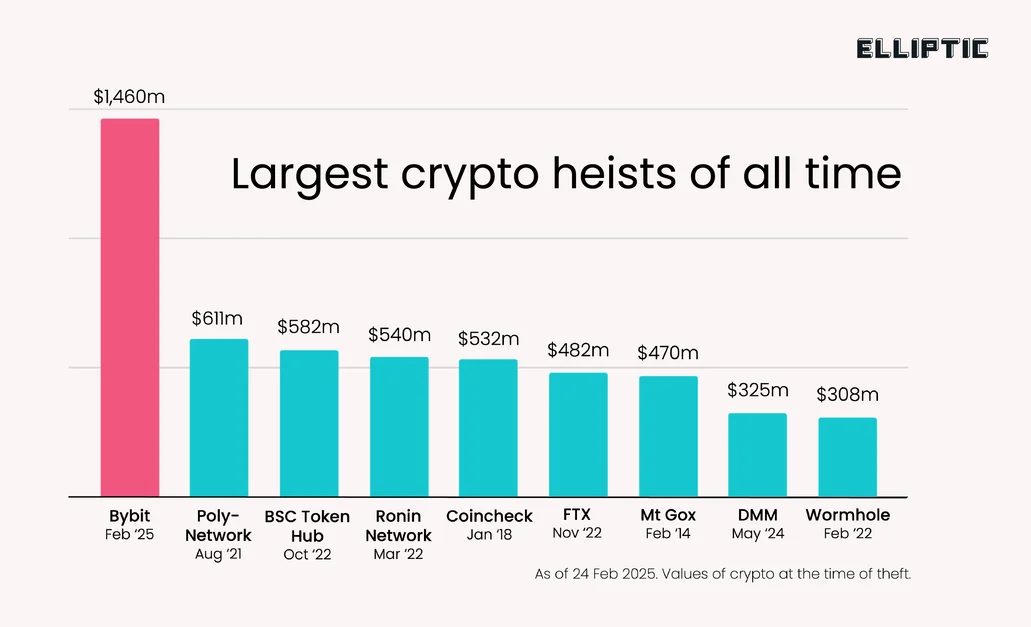

Взлом на сумму 1,4 миллиарда долларов против Bybit стал не только крупнейшим эксплойтом в истории криптовалют, но и проверкой способности индустрии управлять кризисами, демонстрируя её развитие после краха FTX.

21 февраля северокорейская группа Lazarus увела 1,4 миллиарда долларов в эфирах (ETH) и связанных токенах в результате взлома, который сначала вызвал панику во всем криптовалютном мире, но быстро был подавлен благодаря поддержке Bybit со стороны индустрии.

Ниже описано, как развивалась атака, как Bybit реагировал на неё и куда движутся украденные средства.

21 февраля: Взлом Bybit

О взломе Bybit первым сообщил следователь по блокчейн-транзакциям ZachXBT, который предупредил платформы и биржи о необходимости заблокировать адреса, связанные с инцидентом.

Вскоре после этого соучредитель и генеральный директор Bybit Бен Чжоу подтвердил взлом и начал предоставлять обновления и информацию об инциденте.

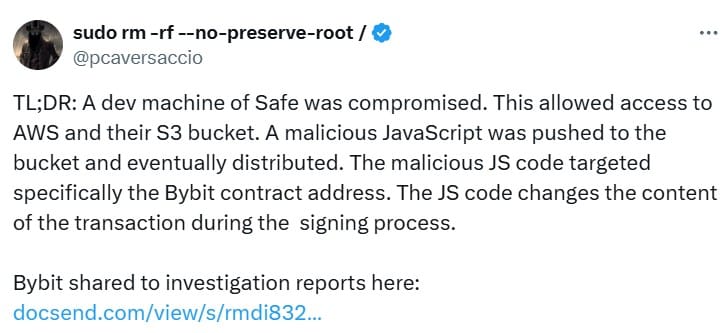

По первоначальному заключению Chainalysis, Lazarus провели фишинговые атаки для получения доступа к средствам биржи, но анализ был обновлён и утверждалось, что хакеры получили контроль над компьютером разработчика Safe, а не компрометировали системы Bybit.

Хакеры смогли "перенаправить" около 401 000 ETH, что на момент эксплойта стоило 1,14 миллиарда долларов, через сеть промежуточных кошельков.

21 февраля: Уверенность Bybit в безопасности кошельков и платёжеспособности Ethena

Биржа быстро заверила пользователей, что остальные кошельки безопасности, сообщив сразу после подтверждения взлома Чжоу, что "все остальные холодные кошельки Bybit остаются полностью защищенными. Средства клиентов в безопасности, и наши операции продолжаются без сбоев."

Через несколько часов после взлома снятия средств клиентов оставались открытыми. Чжоу заявлял на сессии вопросов и ответов, что биржа на тот момент одобрила и обработала 70% запросов на снятие средств.

Децентрализованная финансовая платформа Ethena заверила пользователей, что её стейблкоин, USDe, остался платёжеспособным после взлома. Сообщалось, что платформа подверглась $30-миллионному воздействию на финансовые производные на Bybit, но смогла компенсировать потери через резервный фонд.

22 февраля: Криптоиндустрия оказывает Bybit помощь, хакеры в чёрных списках

Множество криптовалютных бирж предложили помощь Bybit. Генеральный директор Bitget Грейси Чен объявила, что её биржа предоставила Bybit 40 000 ETH (около 95 миллионов долларов на тот момент).

Генеральный директор Crypto.com Крис Маршалек объявил, что его фирма направит команду безопасности для оказания помощи.

Другие биржи начали замораживать средства, связанные с взломом. Генеральный директор Tether Паоло Ардоино сообщил на платформе X, что компания заморозила 181 000 USDt (USDT), связанных со взломом. Главный информационный директор Mudit Gupta из Polygon заявил, что группа Mantle восстановила около 43 миллионов долларов из средств хакеров.

Чжоу выразил благодарность в записке на платформе X, отметив множество видных криптофирм, которые помогли Bybit, включая Bitget, Galaxy Digital, фонд TON и Tether.

Bybit также объявила о программе вознаграждений с премией до 10% от возвращённых средств, предлагая до 140 миллионов долларов за их возврат.

22 февраля: Наплыв изъятия средств, Lazarus перемещает средства

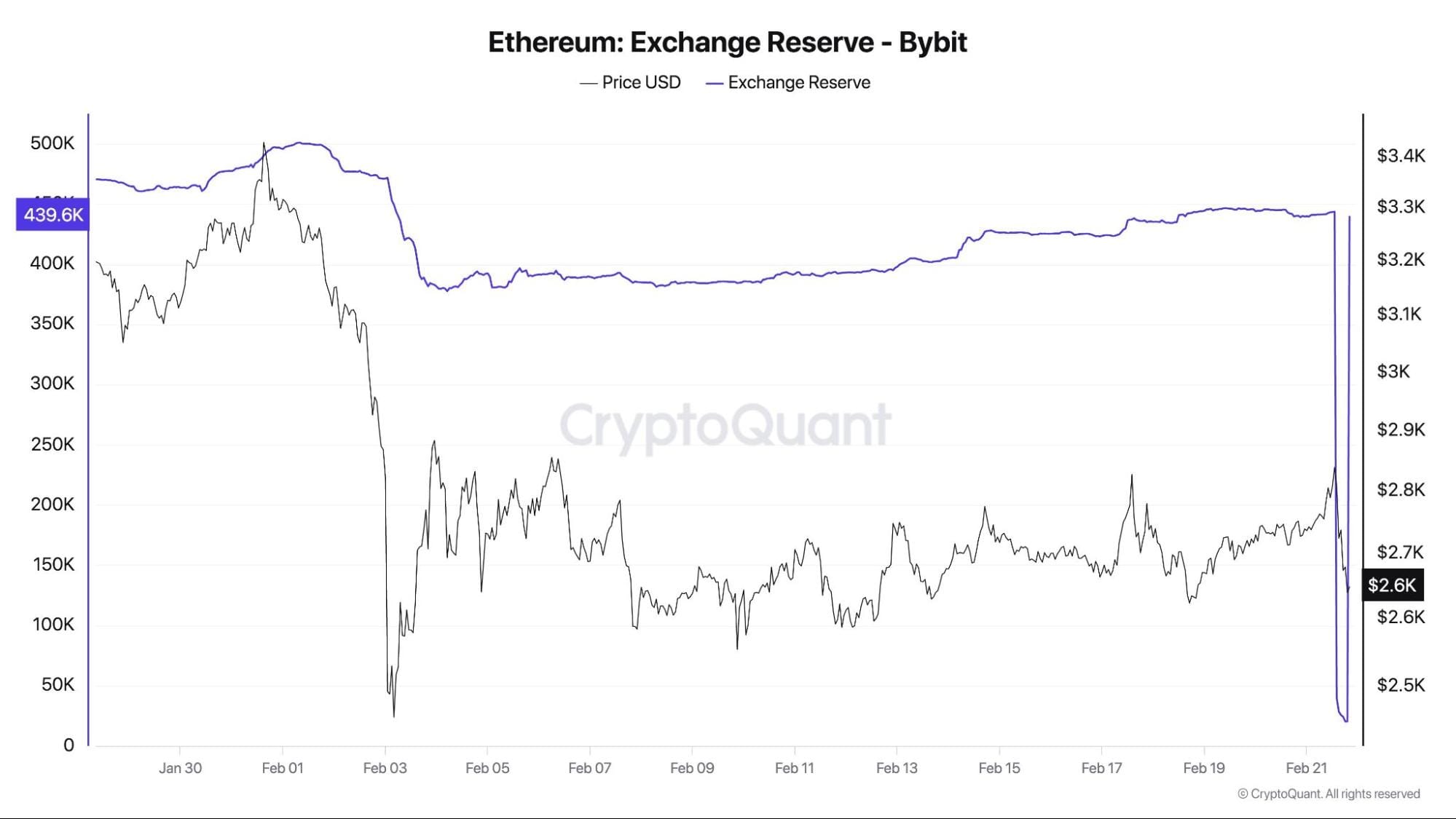

После инцидента снятие пользователями средств снизило общую стоимость активов биржи более чем на 5,3 миллиарда долларов.

Несмотря на наплыв изъятия средств, биржа оставила заявки на снятие средств открытыми, хотя и с задержками, а независимый аудитор состояния Bybit, Hacken, подтвердил, что резервы всё ещё превышают обязательства.

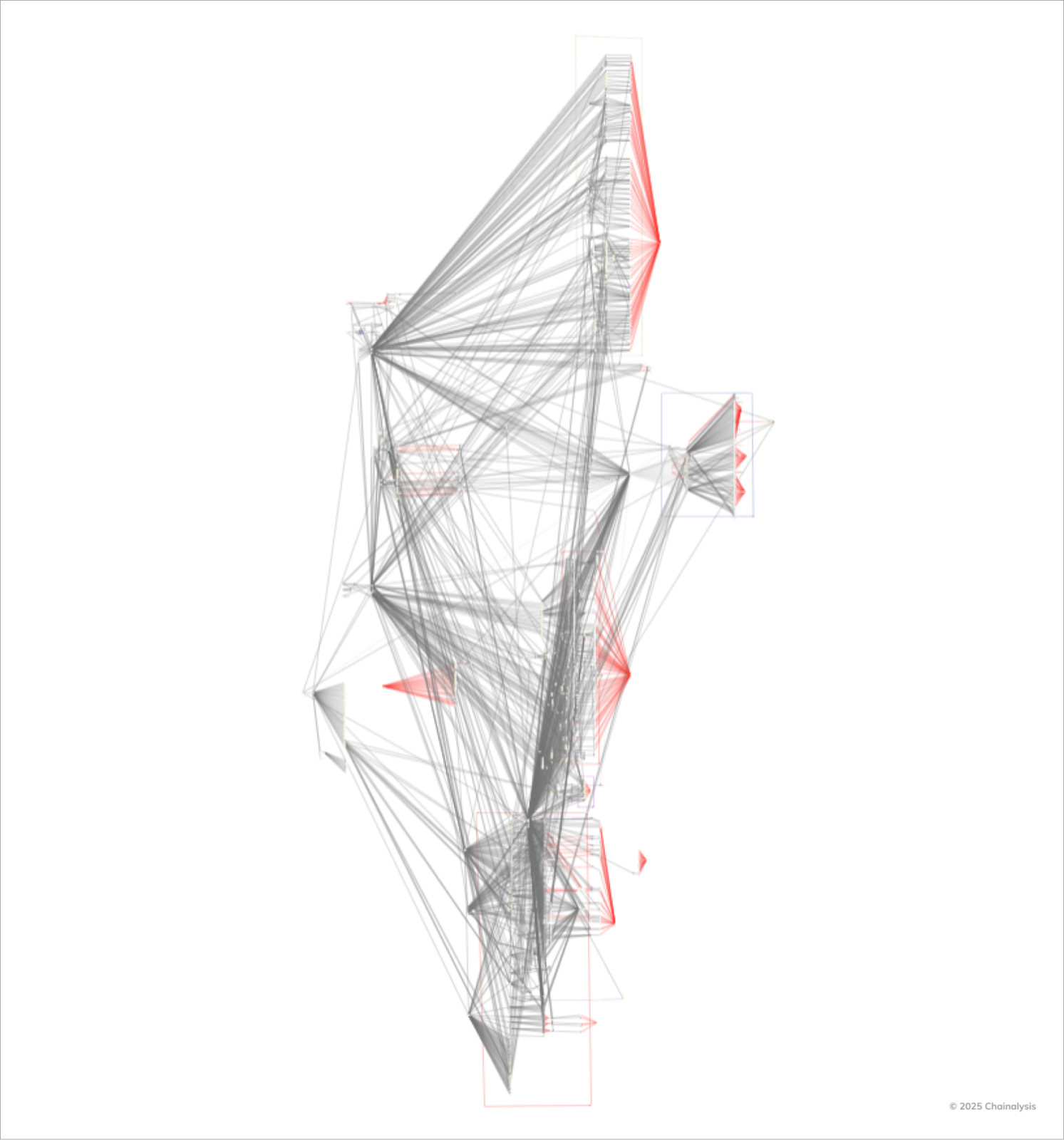

Между тем, следы на блокчейне показывали, что Lazarus продолжал разбивать средства на промежуточные кошельки, дополнительно запутывая их передвижение.

В одном из примеров, аналитическая фирма Lookonchain заявила, что Lazarus перевёл 10 000 ETH, почти $30 миллионов, на кошелёк под названием "Bybit Exploiter 54" для начала отмывания средств.

Фирма по безопасности блокчейнов Elliptic написала, что вероятные дальнейшие шаги включали превращение средств в миксер, который скрывает связи между транзакциями в блокчейне, хотя большое количество украденных активов может сделать это сложным.

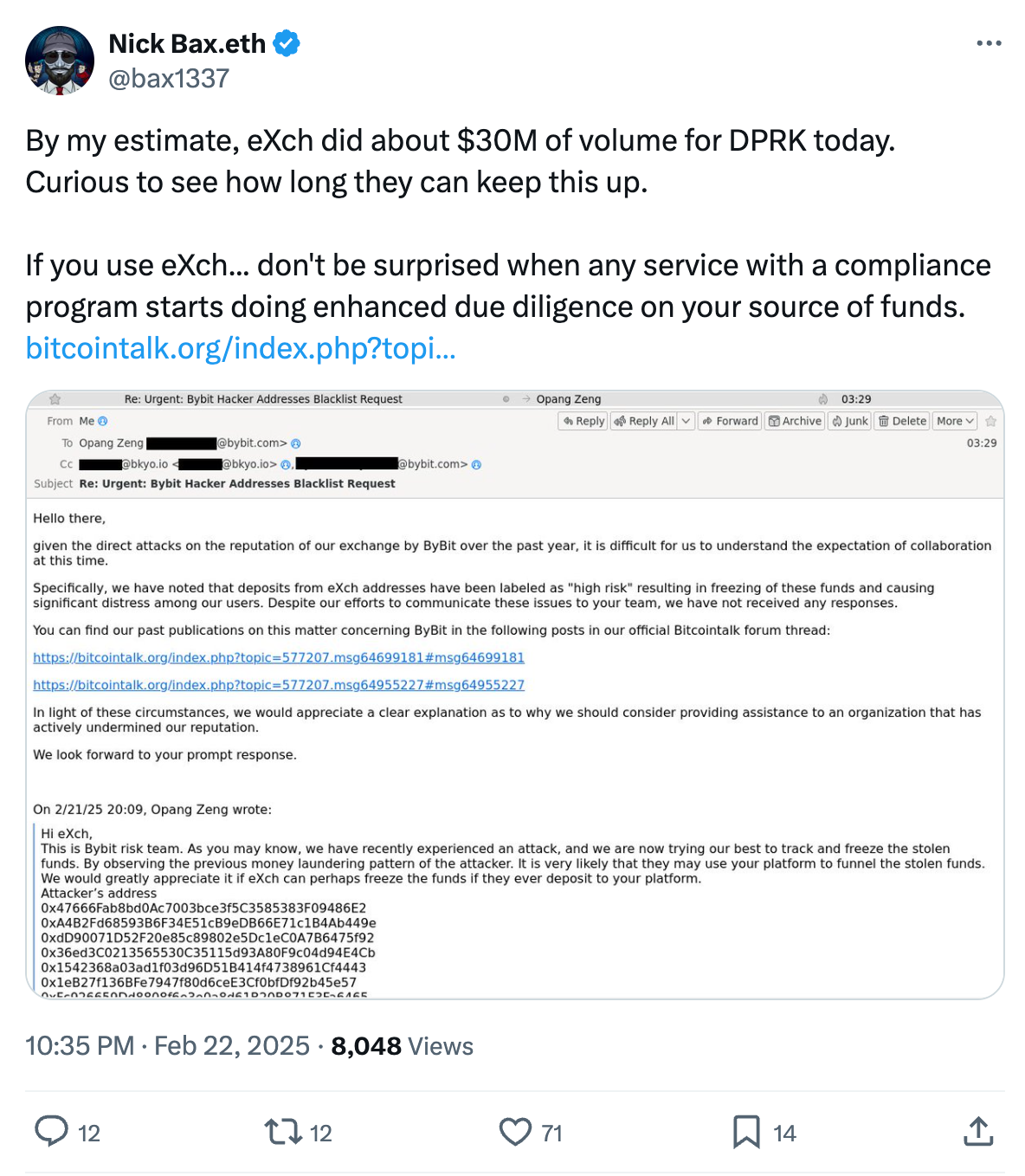

23 февраля: eXch, Bybit продолжает восстанавливать фонды, увеличиваются чёрные списки

Аналитики блокчейна ZachXBT и Ник Бакс заявили, что хакеры смогли отмыть средства на платформе eXch, не требующей идентификации пользователей. ZachXBT утверждал, что eXch отмыла 35 миллионов долларов средств и случайно отправила 34 ETH на горячий кошелёк другой биржи.

EXch отрицали, что они отмывали средства для Северной Кореи, но признали обработку "незначительной части средств из взлома ByBit."

Согласно платформе, средства "в конечном итоге были отправлены на наш адрес 0xf1da173228fcf015f43f3ea15abbb51f0d8f1123, что было единичным случаем и единственной частью, обработанной нашей биржей, комиссии от которой будут пожертвованы на общественное благо," сказал eXch.

В целях помощи по идентификации кошельков, участвующих в инциденте, Bybit выпустила API по чёрным спискам кошельков. Биржа заявила, что инструмент поможет "белым шляпам" в своей программе вознаграждений.

Bybit также удалось восстановить свои резервы эфиров до почти половины уровня, который был до взлома, за счёт спотовых покупок на внебиржевых торговых операциях после инцидента, а также за счёт эфира, предоставленного другими биржами.

24 февраля: Lazarus активен на децентрализованных биржах, Bybit восполняет разрыв в ETH

Аналитики блокчейна продолжали следить за движением средств, теперь связанных с Lazarus. Arkham Intelligence отметила адреса, принадлежащие хакерам, на децентрализованных биржах (DEX), которые пытались обменять украденные криптовалюты на Dai (DAI).

Сообщается, что кошелёк, получивший часть украденного ETH от Bybit, взаимодействовал с Sky Protocol, Uniswap и OKX DEX. По данным торговой платформы LMK, хакер смог обменять как минимум $3,64 миллиона.

В отличие от других стейблкоинов, таких как USDT и USDC, Dai нельзя заморозить.

Чжоу объявил, что Bybit полностью восполнила разрыв в ETH — то есть восстановила 1,4 миллиарда долларов в ETH, утраченных в результате взлома. Его заявление было подтверждено отчётом независимого аудитора резерва.

25 февраля: Война с Lazarus

Bybit запустила специальный веб-сайт для своих усилий по восстановлению, который Чжоу продвигал, призывая сообщество криптовалют объединиться против группы Lazarus. Сайт выделяет отличия между теми, кто помог, и теми, кто, как сообщается, отказался сотрудничать.

Он отмечает лиц и организации, которые содействовали замораживанию украденных средств, выплачивая им 10% от премии, поровну между тем, кто сообщил, и организацией, заморозившей средства.

Он также называет eXch единственной платформой, которая отказалась помочь, утверждая, что она игнорировала 1 061 сообщение.

26 февраля: ФБР подтверждает сообщения о причастности Lazarus и компрометировании Safe

Федеральное бюро расследований США (ФБР) подтвердило широко обсуждаемую подозрительность в том, что северокорейские хакеры совершили взлом Bybit, назвав акцию TraderTraitor действиями, известными в кругах кибербезопасности как группа Lazarus.

В общественном сообщении ФБР призвало частный сектор — включая операторов узлов, биржи и мосты — блокировать транзакции, поступающие с адресов, связанных с Lazarus.

ФБР идентифицировала 51 подозрительный адрес в блокчейне, связанный с взломом, а фирма по кибербезопасности Elliptic выявила более 11 000 посредников.

Между тем, расследование после взлома показало, что скомпрометированные учётные данные SafeWallet привели к эксплойту, а не инфраструктура Bybit, как сообщалось ранее.

27 февраля: Взрыв объёма THORChain

Компания по кибербезопасности TRM Labs отметила скорость усилий по отмыванию средств хакерами Bybit как "особенно тревожную," так как на 26 февраля они якобы переместили более $400 миллионов через посреднические кошельки, криптовалютные конверсии, кроссчейн-мосты и DEX. TRM также отметила, что большая часть украденных средств конвертируется в биткойн (BTC), тактика, часто связываемая с Lazarus. Большая часть конвертированного биткойна остаётся заблокированной.

В то же время Arkham Intelligence обнаружила, что Lazarus перевёл по меньшей мере 240 миллионов долларов в ETH через переживающий трудности кроссчейн-протокол THORChain, обменяв его на биткойн. Bybit обнаружил, что общий объём обмена THORChain взлетел выше 1 миллиарда долларов за 48 часов.

Разработчик THORChain "Плуто" объявил о своем незамедлительном уходе из проекта после того, как голосование о блокировании транзакций, связанных с северокорейскими хакерами, не прошло. Между тем, Lookonchain сообщил, что хакеры отмыли 54% украденных средств.

Что взлом Bybit значит для криптоиндустрии

Bybit удалось восстановить свои потерянные резервы, но инцидент поднял более серьёзные вопросы о блокчейн-индустрии и том, как можно справляться с хакерскими атаками.

Разработчик Ethereum Тим Бейко быстро отклонил призыв вернуть сеть Ethereum в прежнее состояние для возмещения убытков Bybit. Он сказал, что взлом принципиально отличается от предыдущих инцидентов, добавив, что "взаимосвязанная природа Ethereum и расчет ончейн-офчейн экономических транзакций делает это сегодня неразрешимым".

Последствия от эксплойта Bybit предполагают, что группа Lazarus становится более эффективной в перемещении фондов на основе блокчейна. Исследователи в TRM Labs подозревают, что это может указывать на улучшение криптоинфраструктуры Северной Кореи или усиление способности подпольной финансовой сети поглощать нелегальные средства.

По мере увеличения стоимости, запертой в блокчейн-платформах, также увеличивается сложность атак. Индустрия остается основной целью северокорейских государственных хакеров, которые, как сообщается, направляют свои доходы на финансирование программы вооружений.