Лазарус Групп переводит 400 ETH через Tornado Cash и разрабатывает новое вредоносное ПО

Группа хакеров, связанная с Северной Кореей, известная как Lazarus Group, использует миксеры для перемещения криптовалют после серии громких взломов.

13 марта компания по безопасности блокчейна CertiK сообщила своим подписчикам, что был обнаружен депозит в 400 ETH на сумму около $750,000 на сервис микширования Tornado Cash.

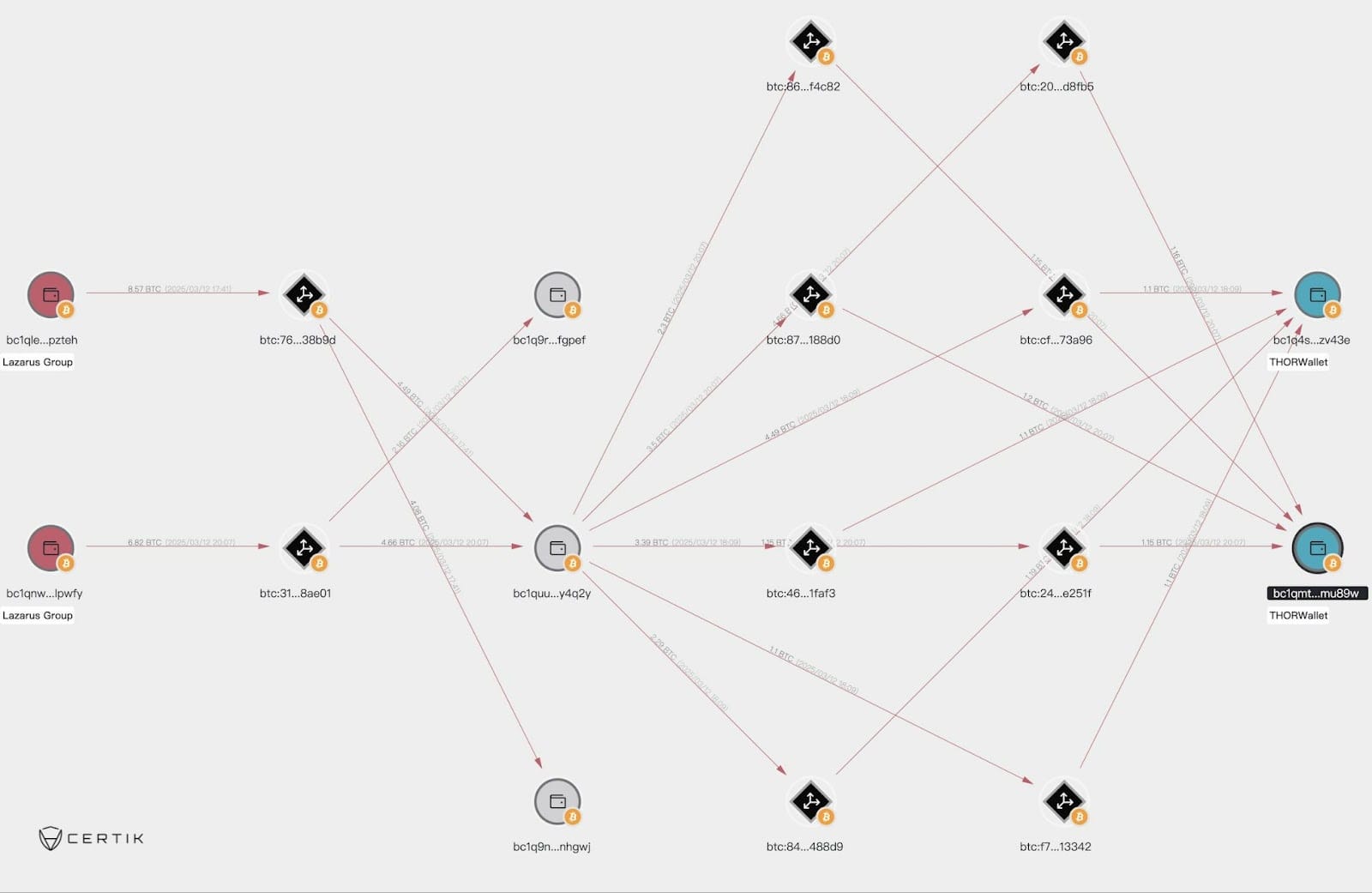

«Фонд прослеживается до активности группы Лазарус в сети Биткойн», отмечается в сообщении.

Северокорейская хакерская группа ответственна за масштабный взлом биржи Bybit, в результате которого 21 февраля было похищено криптоактивов на сумму $1,4 миллиарда.

Также группа связана со взломом биржи Phemex на $29 миллионов в январе и с тех пор занимается отмыванием активов.

Передвижения криптоактивов Lazarus Group. Источник: Certik

Lazarus также причастен к некоторым из наиболее известных инцидентов взлома криптовалют, включая взлом сети Ronin на $600 миллионов в 2022 году.

Северокорейские хакеры похитили более $1,3 миллиарда в криптоактивах в 47 инцидентах в 2024 году, что более чем вдвое превышает кражи 2023 года, согласно данным Chainalysis.

Обнаружено новое вредоносное ПО от Lazarus

По данным исследователей из компании по кибербезопасности Socket, Lazarus Group внедрила шесть новых вредоносных пакетов для внедрения в среды разработчиков, кражи учетных данных, извлечения данных криптовалют и установки бэкдоров.

Целями были экосистема Node Package Manager (NPM), представляющая собой большую коллекцию пакетов и библиотек на языке JavaScript.

Исследователи обнаружили вредоносное ПО под названием “BeaverTail”, встроенное в пакеты, которые имитируют легитимные библиотеки, используя методы подмены символов или способы обмана разработчиков.

«Во всех этих пакетах Lazarus использует имена, которые очень напоминают легитимные и широко доверенные библиотеки,» добавили они.

Читайте также: Внутри стратегии отмывания денег группы Lazarus

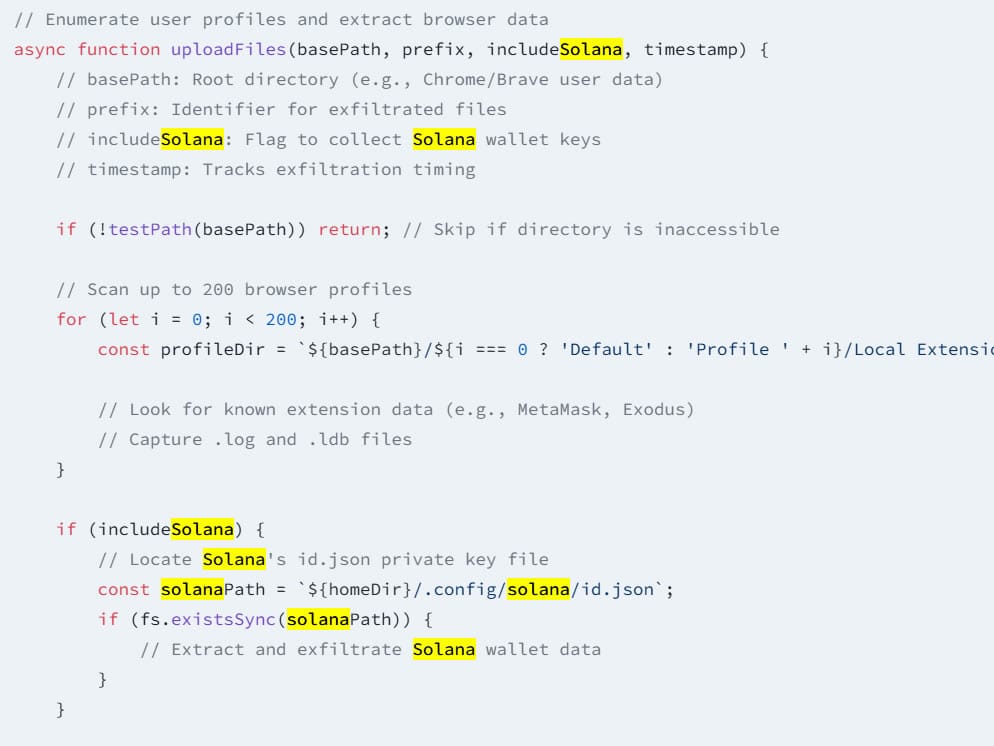

По материалам, вредоносное ПО также нацелено на криптокошельки, в частности Solana и Exodus.

Фрагмент кода, показывающий атаки на кошельки Solana. Источник: Socket

Атака нацелена на файлы в браузерах Google Chrome, Brave и Firefox, а также данные файловой системы на macOS, нацеливаясь на разработчиков, которые могут случайно установить вредоносные пакеты.

Исследователи отметили, что окончательно приписать эту атаку группе Lazarus сложно; однако «тактика, методы и процедуры, наблюдаемые в этой атаке npm, тесно коррелируют с известными операциями Lazarus.»