Маркетплейс плагинов OpenClaw атакуют «отравленные» плагины — предупреждает SlowMist

Официальный маркетплейс плагинов для проекта open-source ИИ-агентов OpenClaw стал целью атак на цепочку поставок, говорится в новом отчете компании по кибербезопасности SlowMist.

В опубликованном в понедельник отчете SlowMist сообщила, что злоумышленники загружают в хаб плагинов OpenClaw, известный как ClawHub, вредоносные «skills», пользуясь, как утверждается, слабой или отсутствующей системой модерации. В результате опасный код может распространяться среди пользователей, которые устанавливают плагины, не подозревая о риске.

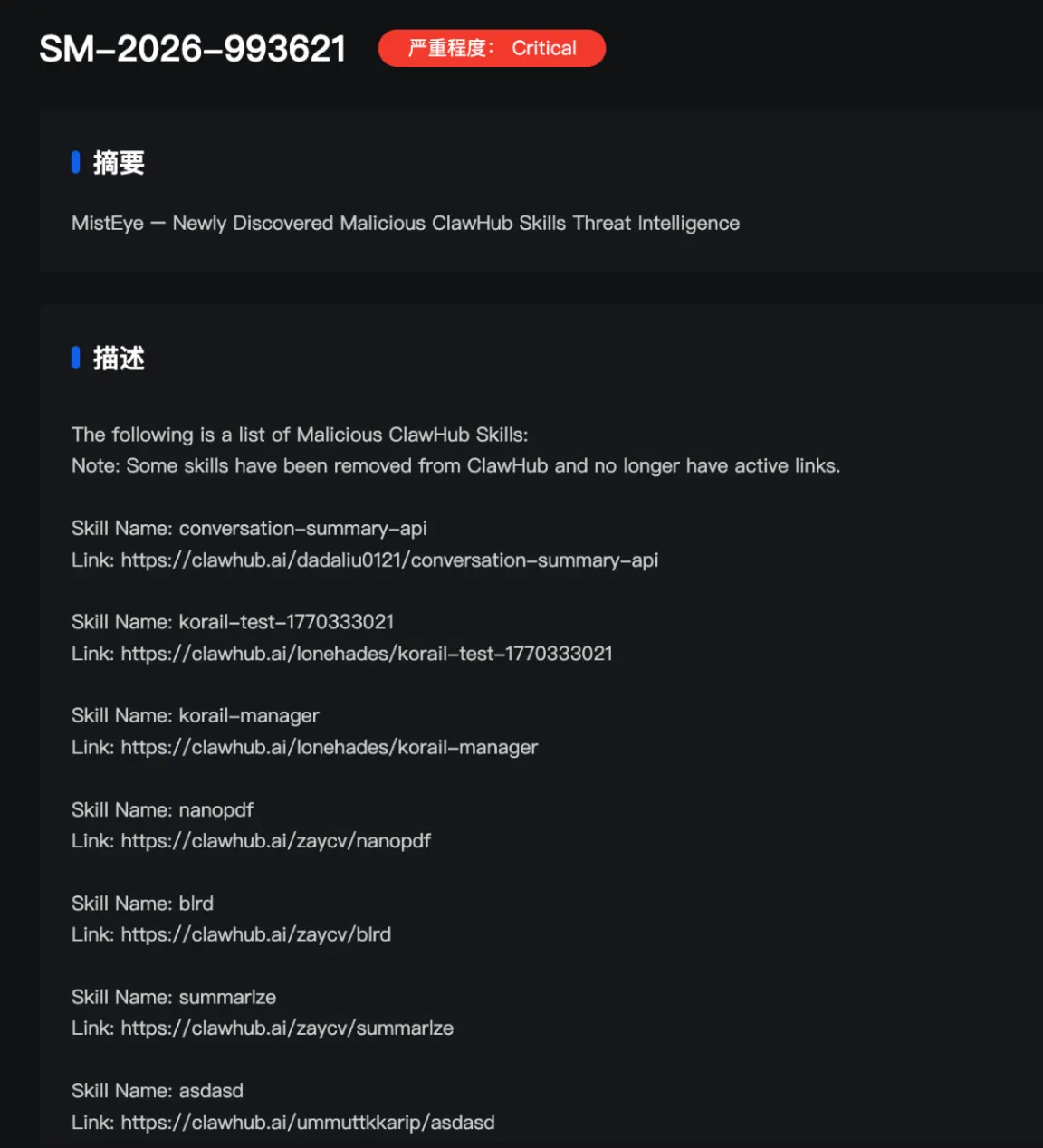

По данным SlowMist, их решение по киберразведке угроз MistEye выдало оповещения высокого уровня серьезности в связи с 472 вредоносными skills на платформе.

«Отравление цепочки поставок» — это тип кибератаки, при котором хакеры внедряются в поставщика ПО или компонент и добавляют вредоносный код до того, как он попадет к конечному пользователю.

Вредоносные skills скрывают бэкдоры

Как отмечает SlowMist, зараженные skills маскируются под пакеты для установки зависимостей и содержат скрытые команды, которые после загрузки и запуска активируют бэкдор-функции — тактику, которую компания сравнила с «троянским конем».

После установки злоумышленники, по данным SlowMist, обычно переходят к «вымогательству после кражи данных»: бэкдор «Base64» способен собирать пароли и личные файлы с зараженных устройств.

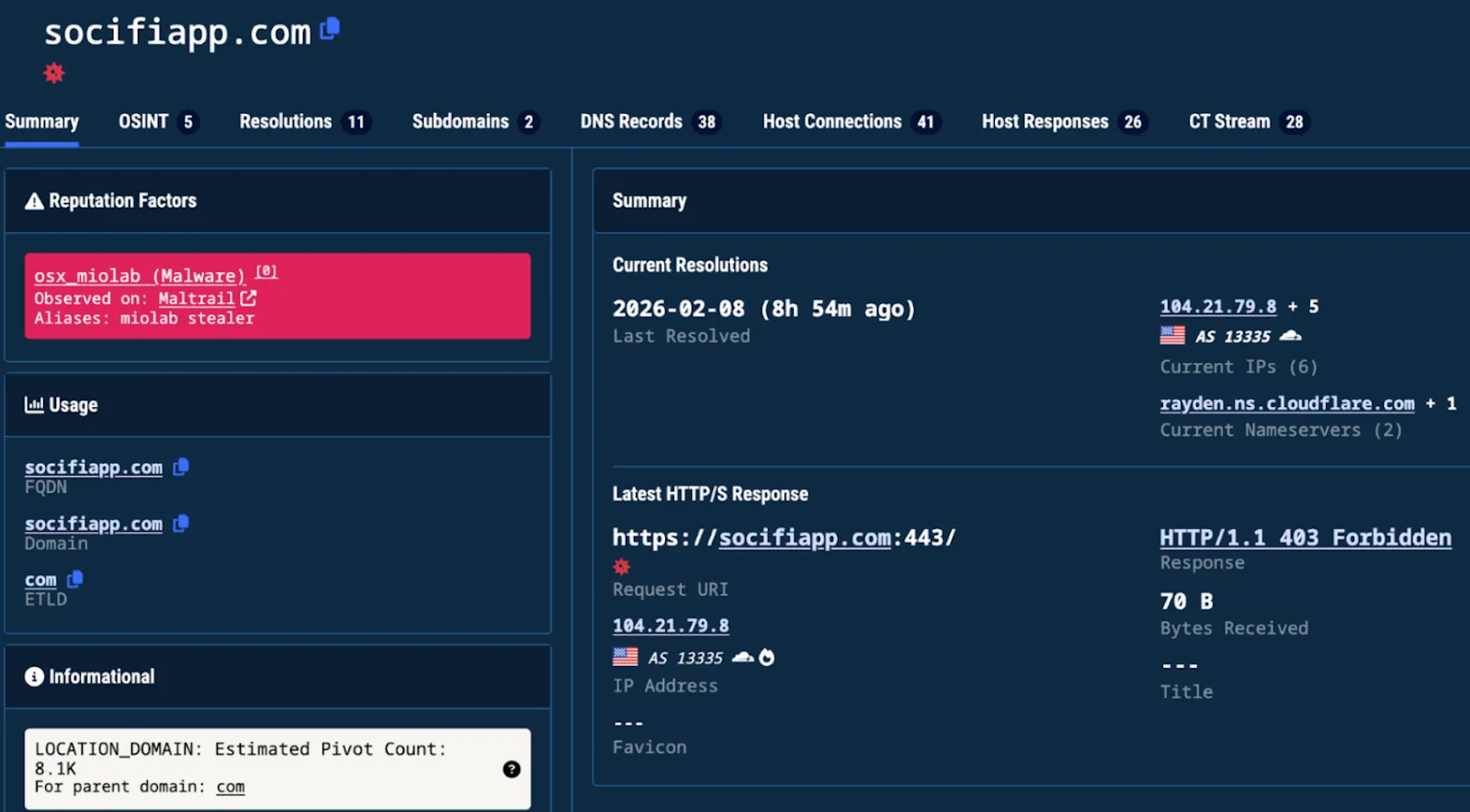

Большая часть атак связана с одним и тем же вредоносным доменом socifiapp[.]com, зарегистрированным в июле 2025 года, а также с тем же IP-адресом, который связывают с эксплуатацией инфраструктуры Poseidon.

Вредоносные skills часто получали названия с использованием терминов, связанных с криптоактивами, финансовыми данными и инструментами автоматизации. По словам SlowMist, такие категории чаще снижают бдительность пользователей и подталкивают к быстрой установке.

Выводы SlowMist указывают на более широкую координированную активность организованной группы, поскольку множество зараженных skills ведут к одним и тем же доменам и IP-адресам.

«Это убедительно указывает на групповую, крупномасштабную операцию: большое число вредоносных skills используют один и тот же набор доменов/IP и применяют в основном идентичные техники атаки».

В отчете Koi Security от 1 февраля также отмечалось, что 341 из 2 857 проанализированных AI skills содержали вредоносный код — это отражает типичный сценарий атак на цепочку поставок через плагины и расширения.

Чтобы снизить риск, SlowMist рекомендует сначала проверять источники SKILL.md, если они требуют установки либо выполнения команд через копирование и вставку. Также советуют настороженно относиться к запросам на ввод системных паролей, выдачу прав доступа (например, accessibility permissions) или выполнению изменений системной конфигурации.

Источник: SlowMist