Опасность квантовых компьютеров для криптографической системы Ethereum

Основные моменты

- Бутерин считает, что есть 20% вероятность того, что квантовые компьютеры смогут взломать современную криптографию до 2030 года. Он утверждает, что Ethereum следует начать готовиться к этой возможности.

- Основной риск связан с ECDSA. Как только публичный ключ становится видимым на блокчейне, будущий квантовый компьютер может, в теории, восстановить соответствующий приватный ключ.

- План Бутерина по действиям при квантовой угрозе включает в себя откат блоков, заморозку EOAs и перемещение средств в квантово-устойчивые смарт-контрактные кошельки.

- Меры по уменьшению рисков включают смарт-контрактные кошельки, утвержденные NIST постквантовые подписи и крипто-агильную инфраструктуру, способную менять схемы без хаоса.

В конце 2025 года соучредитель Ethereum Виталик Бутерин сделал нечто необычное. Он предоставил количественную оценку риска, который обычно обсуждается в контексте научной фантастики.

Ссылаясь на прогнозную платформу Metaculus, Бутерин заявил, что существует «около 20% вероятность», что квантовые компьютеры, способные взломать сегодняшнюю криптографию, могут появиться до 2030 года, при этом медианный прогноз ближе к 2040 году.

Спустя несколько месяцев на Devconnect в Буэнос-Айресе он предупредил, что криптография эллиптических кривых, основа Ethereum и Bitcoin, «могла бы исчезнуть до следующих президентских выборов в США в 2028 году». Он также призвал Ethereum переходить на квантово-устойчивые основы в течение примерно четырех лет.

По его словам, существует ненулевая вероятность появления криптографически значимых квантовых компьютеров в 2020-х годах; если это так, то этот риск должен учитываться в исследовательской дорожной карте Ethereum. Это не должно рассматриваться как нечто далекое с возможностью отложить на потом.

Знаете ли вы? На 2025 год данные Etherscan показывают более 350 миллионов уникальных адресов Ethereum, что подчеркивает, как широко выросла сеть, даже если только малая часть из этих адресов удерживает значимые балансы или остается активной.

Почему квантовые вычисления представляют проблему для криптографии Ethereum

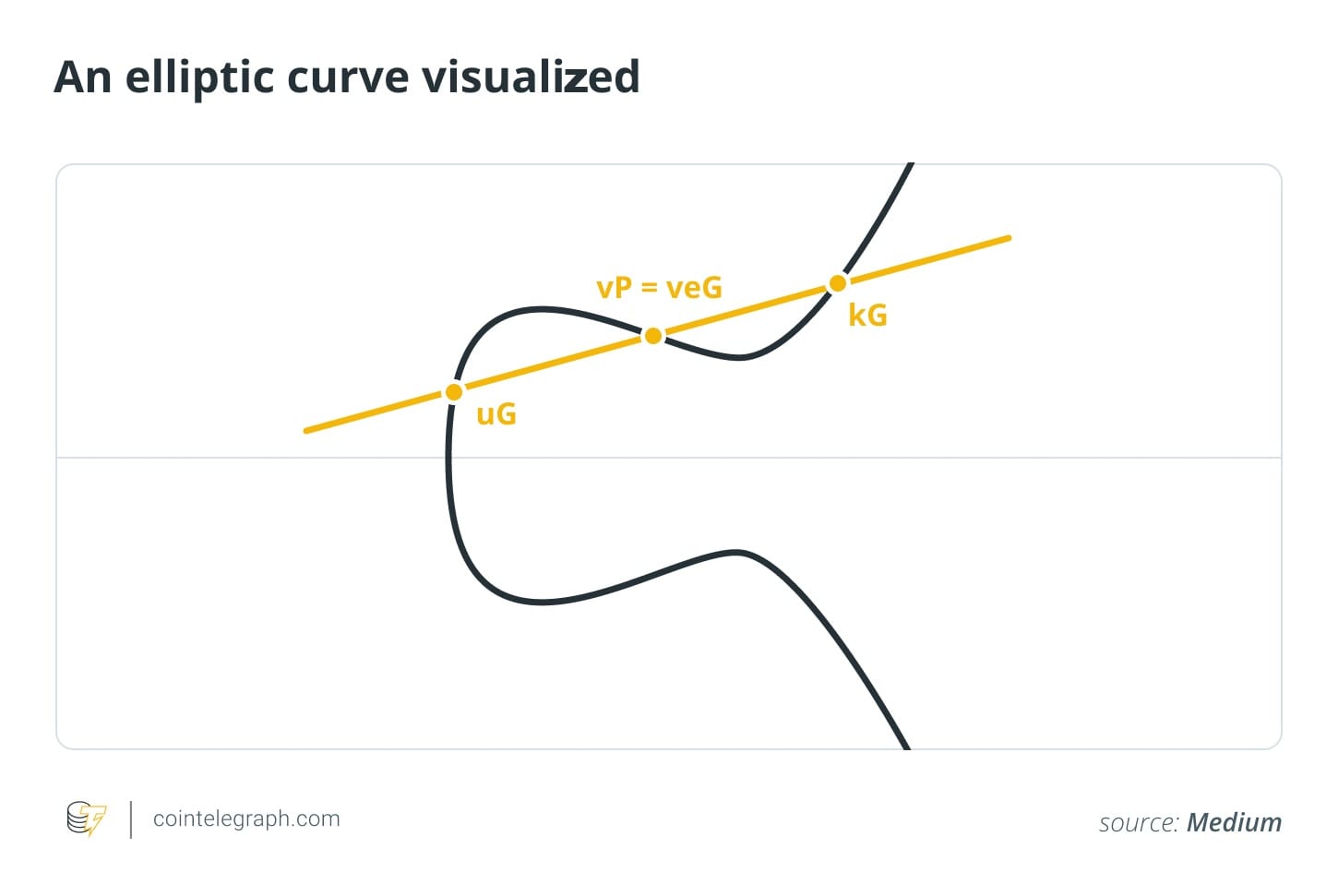

Большая часть безопасности Ethereum основывается на уравнении эллиптической кривой конечного логарифма (ECDLP), которое является основой алгоритма цифровой подписи эллиптической кривой (ECDSA). Ethereum использует эллиптическую кривую secp256k1 для этих подписей. Просто:

- Ваш приватный ключ — это большое случайное число.

- Ваш публичный ключ — это точка на кривой, полученная из этого приватного ключа.

- Ваш адрес — это хэш этого публичного ключа.

На классическом оборудовании переход от приватного ключа к публичному легок, но обратный путь считается вычислительно немыслимым. Эта асимметрия объясняет, почему 256-битный ключ считается практически непредугадываемым.

Квантовые вычисления угрожают этой асимметрии. Алгоритм Шора, предложенный в 1994 году, показывает, что достаточно мощный квантовый компьютер мог бы решить дискретные логарифмические уравнения и связанные с ними уравнения разложения за полиномиальное время, что подорвало бы такие схемы, как Rivest-Shamir-Adleman (RSA), Диффи-Хеллман и ECDSA.

Инженерная рабочая группа Интернета и Национальный институт стандартов и технологии (NIST) оба признают, что классические системы эллиптических кривых будут уязвимы в присутствии квантового компьютера значимого для криптографии (CRQC).

Пост Бутерина в Ethereum Research о возможной квантовой угрозе подчеркивает ключевую тонкость для Ethereum. Если вы никогда не тратили средства с адреса, только хэш вашего публичного ключа виден на цепочке, и он все еще считается квантово-устойчивым. Как только вы отправляете транзакцию, ваш публичный ключ раскрывается, что дает будущему квантовому атакующему исходный материал, необходимый для восстановления вашего приватного ключа и опустошения аккаунта.

Таким образом, основной риск заключается не в том, что квантовые компьютеры ломают Keccak или структуры данных Ethereum; дело в том, что будущая машина может нацеливаться на любой адрес, чей публичный ключ когда-либо был раскрыт, что охватывает большинство пользовательских кошельков и многие казначейства смарт-контрактов.

Что сказал Бутерин и как он оценивает риски

Недавние комментарии Бутерина включают два основных элемента.

Во-первых, это оценка вероятности. Вместо того чтобы гадать самому, он указал на прогнозы Metaculus, которые дают примерно одну пятую вероятность того, что квантовые компьютеры, способные взломать сегодняшнюю публичную криптографию ключей, появятся до 2030 года. Те же прогнозы предполагают медианный сценарий около 2040 года. Его аргумент заключается в том, что даже такой риск стоит того, чтобы Ethereum заранее подготовился.

Во-вторых, это перспектива 2028 года. На Devconnect он, по сообщениям, сказал аудитории, что «эллиптические кривые исчезнут», ссылаясь на исследования, которые предполагают, что квантовые атаки на 256-битные эллиптические кривые могут стать возможными до выборов в США в 2028 году. Некоторые сообщения сжимаются в заголовок типа «У Ethereum есть четыре года», но его сообщение было более нюансированным:

- Текущие квантовые компьютеры не могут атаковать Ethereum или Bitcoin сегодня.

- Как только появятся CRQC, ECDSA и связанные с ними системы становятся структурно небезопасными.

- Миграция глобальной сети на постквантовые схемы занимает годы, поэтому ждать очевидной угрозы само по себе рискованно.

Другими словами, он думает как инженер по безопасности. Вы не эвакуируете город из-за 20% вероятности крупного землетрясения в следующем десятилетии, но вы укрепляете мосты, пока у вас есть время.

Знаете ли вы? Последняя дорожная карта IBM включает новые квантовые чипы, Nighthawk и Loon, с целью демонстрации отказоустойчивых квантовых вычислений к 2029 году. Также недавно показано, что ключевой алгоритм квантовой коррекции ошибок может эффективно выполняться на обычном оборудовании AMD.

Внутри плана "квантовой экстренной" хард-форка

Задолго до этих недавних публичных предупреждений Бутерин изложил пост в Ethereum Research 2024 года под названием "Как сделать хард-форк для спасения средств большинства пользователей в случае квантовой угрозы". В нем изложено, что Ethereum может сделать, если внезапное квантовое открытие застигнет экосистему врасплох.

Представьте себе публичное объявление о запуске крупных квантовых компьютеров и атаки, уже истощающих кошельки, защищенные ECDSA. Что тогда?

Обнаружить атаку и откатиться назад

Ethereum вернет цепь к последнему блоку до момента, когда крупномасштабная квантовая кража станет явно заметной.

Отключить транзакции через обычные EOA

Традиционные экстернально управляемые аккаунты (EOA), использующие ECDSA, будут заморожены для предотвращения дальнейших краж через раскрытые публичные ключи.

Направить все через смарт-контрактные кошельки

Новый тип транзакций позволит пользователям доказать, с помощью zero-knowledge STARK, что они управляют изначальным сидом или путем получения — например, предобразом HD-кошелька Bitcoin Improvement Proposal (BIP) 32 для уязвимого адреса.

Доказывание также укажет новый код проверки для квантово-устойчивого смарт-контрактного кошелька. После верификации управление средствами передается этому контракту, который может применять постквантовые подписи с этого момента.

Пакетирование доказательств для эффективности газа

Поскольку доказательства STARK велики, дизайн предусматривает пакетирование. Агрегаторы подают группы доказательств, что позволяет многим пользователям действовать одновременно, сохраняя при этом секрете предобраз каждого пользователя.

Важным моментом является то, что это позиционируется как инструмент восстановления в последний момент времени, а не как План А. Аргумент Бутерина заключается в том, что большая часть протокольной инфраструктуры, необходимой для такого хард-форка, включая абстракцию аккаунтов, сильные ZK-proof системы и стандартизованные квантово-устойчивые схемы подписей, может и должна быть разработана.

В этом смысле готовность к квантовым угрозам становится требованием к разработке инфраструктуры Ethereum, а не просто интересным мысленным экспериментом.

Что говорят эксперты о сроках

Если Бутерин полагается на публичные прогнозы, что на самом деле говорят специалисты по оборудованию и криптографии?

Что касается аппаратуры, то чип Google Willow, представленный в конце 2024 года, является одним из самых продвинутых публичных квантовых процессоров на сегодняшний день, с 105 физическими кубитами и логическими кубитами с исправлением ошибок, которые могут превзойти классические суперкомпьютеры по определённым показателям.

Однако директор по квантовым ИИ Google ясно заявил, что "чип Willow не способен взломать современную криптографию." Он оценивает, что для взлома RSA потребуется миллионы физических кубитов и это займет не менее 10 лет.

Академические источники указывают в том же направлении. Один широко цитируемый анализ показывает, что взлом 256-битной эллиптической криптографии в течение часа с использованием кубитов, защищенных поверхностным кодом, потребовал бы от десятков до сотен миллионов физических кубитов, что далеко превосходит все имеющееся на сегодняшний день.

Что касается криптографии, то NIST и академические группы в таких местах, как Массачусетский технологический институт, предупреждают в течение многих лет, что как только криптографически значимые квантовые компьютеры появятся, они сломают почти все широко распространенные системы публичных ключей, включая RSA, Диффи-Хеллман, эллиптические кривые и ECDSA с помощью алгоритма Шора. Это относится как к ретроспективным атакам, путем дешифрования перехваченного трафика, так и к перспективным, с помощью подделки подписей.

Именно поэтому NIST уже почти десять лет проводит свой конкурс по постквантовой криптографии и в 2024 году утвердил свои первые три стандарта PQC: ML-KEM для инкапсуляции ключа и ML-DSA и SLH-DSA для подписей.

Нет экспертного консенсуса по точной «Q-Day». Большинство оценок укладывается в интервал 10–20 лет, хотя некоторые недавние работы допускают оптимистичные сценарии, в которых отказоустойчивые атаки на эллиптические кривые могут стать возможными в конце 2020-х при агрессивных предположениях.

Политические органы, такие как Белый дом США и NIST, относятся к риску достаточно серьезно, чтобы продвигать федеральные системы к PQC к середине 2030-х годов, что подразумевает ненулевую вероятность того, что криптографически значимые квантовые компьютеры появятся в этот период.

С этой точки зрения, «20% к 2030 году» и «возможно, до 2028 года» в изложении Бутерина являются частью более широкой шкалы оценки риска, где реальным сообщением является неопределенность плюс долгие сроки миграции, а не идея о том, что машина для взлома кода уже существует в секретной лаборатории.

Знаете ли вы? По оценкам доклада Института стандартов и технологий США и Белого дома 2024 года, миграция систем федеральных агентств США к постквантовой криптографии в период с 2025 по 2035 годы будет стоить около 7,1 миллиарда долларов, и это только в одной стране.

Что нужно изменить в Ethereum, если прогресс квантовых технологий ускорится

На уровне протокола и кошельков уже идет несколько направлений:

Абстракция аккаунтов и смарт-контрактные кошельки

Перемещение пользователей из простых EOA в обновляемые смарт-контрактные кошельки через абстракцию аккаунтов стиля ERC-4337 делает замену схем подписей позже намного проще без экстренных хард-форков. Некоторые проекты уже демонстрируют кошельки, устойчивые к квантовым атакам в стиле Лампорт или расширенные схемы подписи Меркла (XMSS) на Ethereum сегодня.

Постквантовые схемы подписи

Ethereum потребуется выбрать (и подвергнуть испытаниям) одну или несколько семей подписей PQC (вероятно, из NIST ML-DSA/SLH-DSA или конструкций на основе хеширования) и проработать компромиссы в размере ключа, размере подписей, стоимости верификации и интеграции смарт-контрактов.

Криптоагильность для остального стека

Эллиптические кривые используются не только для пользовательских ключей. Подписи BLS, KZG-коммитменты и некоторые системы доказательства rollup также полагаются на сложность дискретного логарифма. Серьезная дорожная карта по квантовой устойчивости требует альтернатив для этих строительных блоков.

На социальном и организационном уровне предложение Бутерина по квантово-неотложной вилке напоминает, насколько много координации потребует любой реальный ответ. Даже при идеально подобранной криптографии откат блоков, заморозка старых аккаунтов или принудительная массовая миграция ключей будет политически и операционно сложным процессом. Именно поэтому он и другие исследователи выступают за:

- Создание механизмов переключений или квантовых канареек, которые могут автоматически запускать правила миграции после того, как меньший, преднамеренно уязвимый тестовый актив будет успешно сломан.

- Рассматривать постквантовую миграцию как постепенный процесс, который пользователи могут внедрять задолго до любой заслуживающей доверия атаки, а не поспешное действие в последний момент.

Для отдельных лиц и учреждений список задач на ближайшее время проще:

- Предпочитать кошельки и настройки хранения, которые могут обновить свою криптографию без необходимости перемещения на полностью новые адреса.

- Избегать ненужного повторного использования адресов, чтобы меньше публичных ключей было выставлено на блокчейне.

- Следить за выбором постквантовых подписей Ethereum и быть готовыми к миграции, как только появятся надежные инструменты.

Квантовый риск следует рассматривать так же, как инженеры думают о наводнениях или землетрясениях. Вероятно, это не уничтожит ваш дом в этом году, но достаточно вероятно в долгосрочной перспективе, чтобы учесть это при проектировании фундамента.