Почему отравление адресов работает без кражи приватных ключей

Главное

- «Отравление» адресов использует привычки пользователей, а не взлом приватных ключей: мошенники подменяют адрес через историю транзакций и рассчитывают, что жертва по ошибке скопирует похожий адрес.

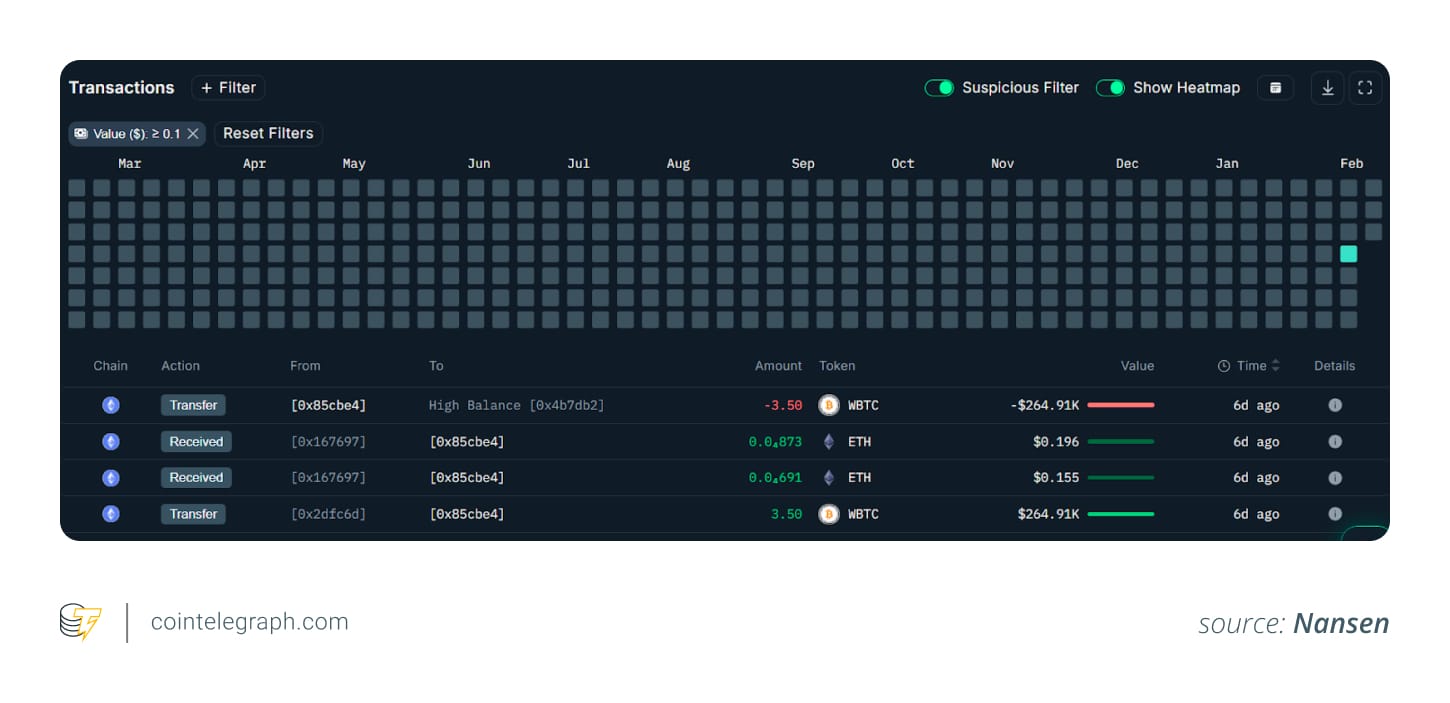

- Инциденты вроде потери 50 млн USDT в 2025 году и кражи около 3,5 wBTC в феврале 2026-го показывают, что обман в интерфейсе может привести к огромному ущербу.

- Кнопки копирования, видимая история операций и «пылевые» переводы без фильтрации создают иллюзию надежности подставных адресов в кошельках.

- Из-за открытой природы блокчейнов любой может отправить токены на любой адрес, а кошельки обычно отображают все входящие операции, включая спам — этим и пользуются злоумышленники.

Многие считают, что криптоактивы в безопасности, пока приватные ключи никому не известны. Однако рост мошенничества показывает обратное: при «отравлении» адресов средства могут украсть, даже не получая доступ к ключам владельца.

В феврале 2026 года фишинговая схема, нацеленная на функцию Phantom Chat, с применением «отравления» адреса позволила злоумышленникам вывести примерно 3,5 Wrapped Bitcoin (wBTC) стоимостью более 264 тыс. долларов.

Годом ранее пользователь лишился 50 млн долларов в USDT после того, как скопировал «отравленный» адрес. Такие случаи подчеркивают, что слабые элементы UX и повседневные привычки могут обернуться колоссальными потерями.

На фоне подобных инцидентов известные участники индустрии, включая сооснователя Binance Чанпэна «CZ» Чжао, призывали криптокошельки внедрять более жесткие меры защиты.

Суть схемы в том, что атакующие не ломают криптографию и не крадут ключи, а подстраивают историю переводов так, чтобы пользователь сам отправил деньги на неверный адрес.

Что такое «отравление» адреса

В отличие от классических взломов, здесь манипулируют историей транзакций, чтобы убедить человека отправить средства не тому получателю.

Типичный сценарий выглядит так:

- Мошенники находят кошельки с крупными балансами по открытым данным блокчейна.

- Создают адрес, визуально похожий на тот, которым жертва уже пользовалась (часто совпадают первые и последние символы).

- Отправляют на кошелек жертвы небольшой или даже «нулевой» перевод с этого подставного адреса.

- Ждут, что позже пользователь скопирует адрес из списка недавних операций.

- Получают деньги, когда жертва вставляет и подтверждает перевод на адрес злоумышленника.

Приватные ключи жертвы при этом не затрагиваются — ошибка происходит из-за доверия к «знакомому» шаблону и невнимательной проверки.

Как делают адреса-двойники

Криптоадреса — длинные строки (например, в сетях на базе Ethereum это часто 42 символа). Кошельки обычно показывают их сокращенно, и этим пользуются мошенники: поддельный адрес совпадает по началу и концу, но отличается в середине.

Обычно для этого применяют генераторы «красивых» (vanity) адресов, позволяющие получать множество похожих вариантов. После «пылевого» перевода такой адрес появляется в истории операций и может выглядеть «своим», если человек не сверяет строку полностью.

Почему схема часто срабатывает

Эффективность «отравления» адресов держится на сочетании факторов:

- Сложно проверять длинные строки: люди чаще смотрят только на первые и последние символы.

- Удобные, но рискованные функции кошельков: кнопки копирования рядом с недавними транзакциями упрощают жизнь, но одновременно позволяют случайно скопировать спам-запись.

- Не нужны технические уязвимости: в публичных блокчейнах любой может отправить токены на любой адрес, а кошельки обычно показывают все входящие операции, включая мусорные.

В итоге проблема находится не в шифровании, а в поведении пользователя и особенностях интерфейса.

Почему одних приватных ключей недостаточно

Приватный ключ подтверждает право подписывать транзакции, но не способен «понять», правильный ли адрес получателя выбран. В блокчейне операции необратимы, и мошеннические «пылевые» переводы также навсегда попадают в историю.

В подобных случаях пользователь сам подтверждает перевод — система работает так, как задумано, а слабым звеном становится человеческий фактор.

Как снизить риск

Пользователям

- Использовать адресную книгу/белый список для частых получателей.

- Проверять адрес полностью — не ограничиваться первыми и последними символами.

- Не копировать адреса из списка недавних транзакций; лучше брать их из надежного источника или сохраненных записей.

- С настороженностью относиться к неожиданным мелким входящим переводам и помечать их как возможный спам.

Разработчикам кошельков

- Фильтровать или скрывать низкоценные спам-транзакции.

- Добавлять проверку «похожести» адресов получателя и предупреждения.

- Делать симуляцию перед подписанием и показывать риск-уведомления.

- Интегрировать проверки «отравленных» адресов через ончейн-запросы или общие черные списки.