Сбой в пресейле токенов Solana WET: тысячи кошельков использовались ботами

Проблемы с распределением возникли на пресейле токенов Wet (WET) на платформе Solana, когда, как сообщается, ферма ботов использовала более 1000 кошельков для захвата почти всей продажи токенов за считанные секунды.

Предпродажа, проводившаяся через агрегатор децентрализованного обмена Jupiter, была распродана практически мгновенно. Однако, по словам организаторов, у настоящих покупателей не было возможности поучаствовать, поскольку пресейл был захвачен одним участником.

Команда Solana AMM HumidiFi, которая стояла за проведением пресейла, подтвердила атаку и полностью отменила запуск. Команда заявила, что создаст новый токен и проведет аирдроп среди законных участников, исключая злоумышленников.

«Мы создаем новый токен. Все покупатели в листе ожидания и стейкеры JUP получат пропорциональный аирдроп. Злоумышленник не получит ничего», — написали в HumidiFi. «Новая публичная распродажа состоится в понедельник.»

Bubblemaps выявила подозреваемого в атаке, отследив более 1000 кошельков

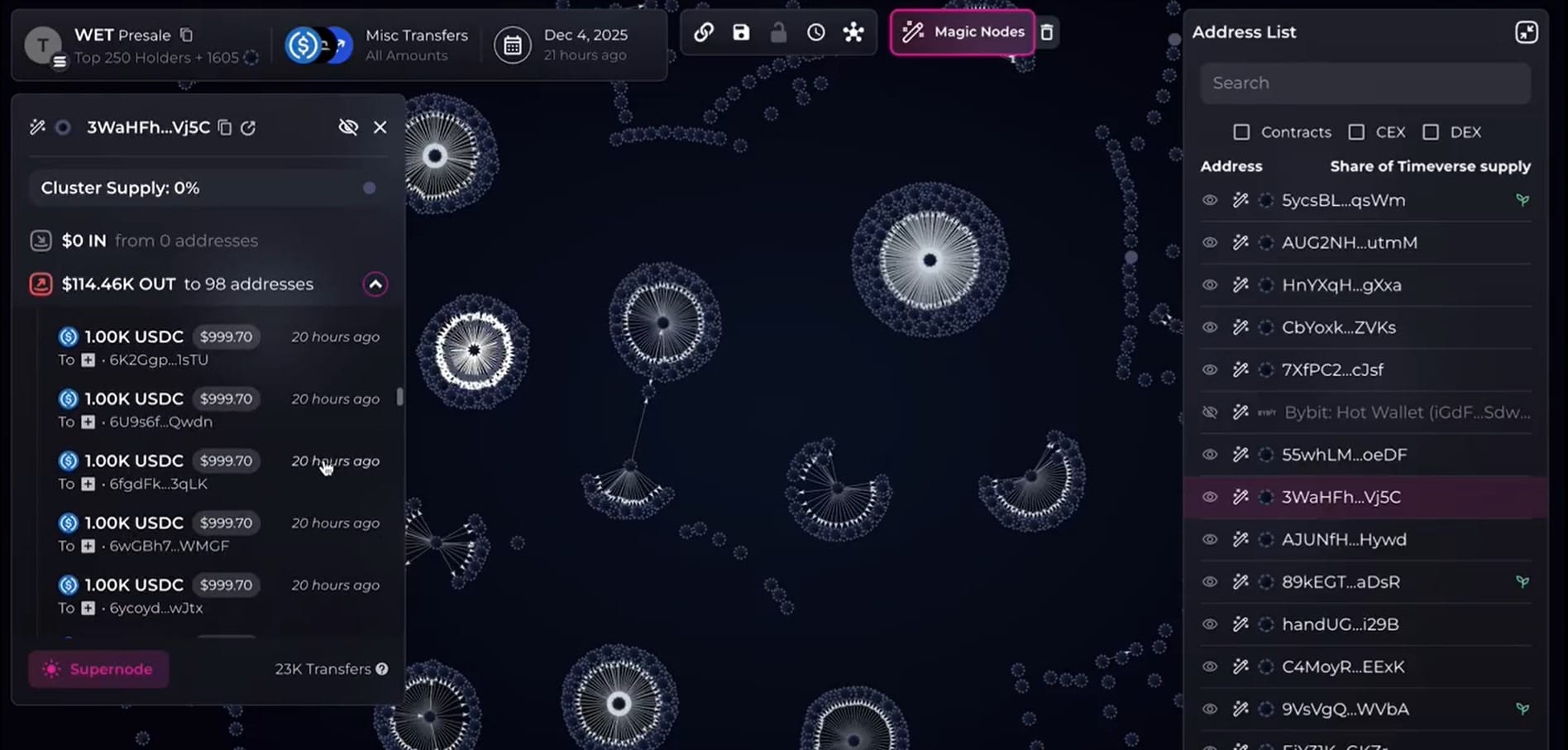

В пятницу аналитическая платформа блокчейнов Bubblemaps объявила, что смогла выявить лицо, стоящее за атакой на пресейл, обнаружив необычные кластеры кошельков во время продажи токенов.

В публикации на X компания сообщила, что по крайней мере 1100 из 1530 участвующих кошельков демонстрировали одинаковые модели финансирования и активности, что указывает на контроль со стороны одного участника.

Генеральный директор Bubblemaps Ник Вайман рассказал, что их команда проанализировала участников пресейла с помощью своей платформы и обнаружила паттерны, включая появление новых кошельков без предыдущей активности, финансировавшихся несколькими кошельками.

Кошельки также получали финансирование в тесные временные рамки с аналогичными количествами токенов Solana (SOL).

«Несмотря на то что некоторые кластеры не были связаны друг с другом через блокчейн, схожесть в размерах, времени и финансировании указывает на одного участника», — сказал Вайман.

Bubblemaps заявила, что злоумышленник финансировал тысячи новых кошельков через биржи, которые получали по 1000 USDC перед продажей.

Аналитическая компания сообщила, что один из кластеров «выдался», позволив связать атаку с аккаунтом в X, «Ramarxyz», который также обратился на X с просьбой о возврате средств.

Связано: Веб-сайт мемкойна Pepe подвергся атаке, перенаправляя пользователей на вредоносные программы: Blockaid

Sybil-атаки должны рассматриваться как «критическая» угроза безопасности

Эта атака последовала за другими инцидентами с Sybil-атаками в ноябре, когда кластеры, контролируемые одними сущностями, захватывали предложения токенов.

18 ноября одна сущность заявила о 60% аирдропа APR токенов aPriori. 26 ноября кошельки, связанные с Edel Finance, якобы захватили 30% своих собственных токенов EDEL. Соучредитель компании отрицал, что они захватили предложение, и утверждал, что они поместили токены в контракт для вестинга.

Вайман сказал, что Sybil-атаки становятся все более распространенными в пресейлах и аирдропах токенов. Однако он отметил, что паттерны «различны каждый раз». Он добавил, что для безопасности команды должны внедрять меры по идентификации клиентов (KYC) или использовать алгоритмы для обнаружения Sybil-активности.

Также можно вручную проверять участников пресейла или аирдропа перед распределением токенов.

«Sybil-активность должна рассматриваться как критическая угроза безопасности для запуска токенов», — сказал Вайман. «Проекты должны иметь выделенные команды или аутсорсинг для обнаружения Sybil-активности у профессионалов, которые могут помочь.»