Северокорейские хакеры используют новый метод кражи криптовалют через смарт-контракты

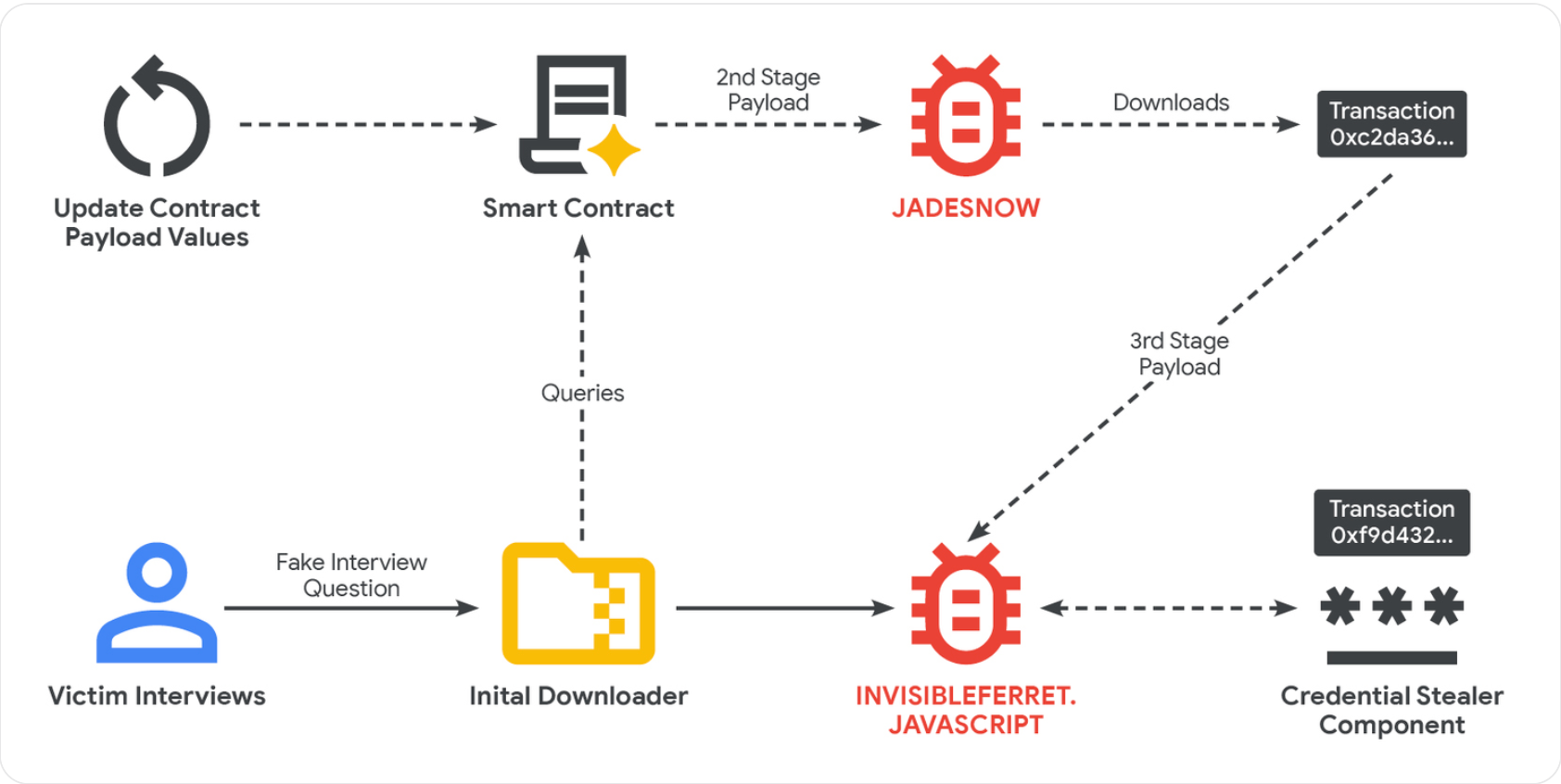

Северокорейские хакеры применяют метод внедрения вредоносного ПО для кражи криптовалют и конфиденциальной информации, встраивая вредоносный код в смарт-контракты на публичных блокчейн-сетях, как сообщает группа Threat Intelligence от Google.

Эта техника, получившая название EtherHiding, появилась в 2023 году и обычно используется вместе с приемами социальной инженерии, такими как предложения о работе и интервью, привлекающие жертв на вредоносные сайты или ссылки, согласно Google.

Хакеры берут под контроль легитимный веб-адрес с помощью Loader Script и встраивают JavaScript-код в сайт, активируя вредоносный код в смарт-контракте, который ворует средства и данные при взаимодействии пользователя с зараженным сайтом.

Взломанный сайт будет взаимодействовать с блокчейн-сетью с помощью функции "только-чтение", которая не создает транзакцию в реестре, что позволяет преступникам избегать обнаружения и минимизировать комиссионные за транзакции, сообщили исследователи Google.

Доклад подчеркивает необходимость бдительности в криптосообществе, чтобы защитить пользователей от мошенничества и взломов, часто используемых для кражи средств и ценной информации у частных лиц и организаций.

Знайте признаки: Разоблачение кампании социальной инженерии от Северной Кореи

Злоумышленники создают фальшивые компании, агентства по набору персонала и профили, чтобы нацеливаться на разработчиков программного обеспечения и криптовалют с поддельными предложениями о работе, согласно Google.

После первоначального предложения злоумышленники переходят на платформы обмена сообщениями, такие как Discord или Telegram, и просят жертву пройти тест на трудоустройство или выполнить задание по программированию.

«Основная часть атаки происходит на этапе технической оценки», — сообщила группа Threat Intelligence от Google. На этом этапе жертве обычно предлагают скачать вредоносные файлы из онлайн-репозиториев кода, таких как GitHub, где хранится вредоносная нагрузка.

В других случаях злоумышленники заманивают жертву в видеозвонок, где показывают фальшивое сообщение об ошибке, побуждая загрузить патч для исправления ошибки. Этот патч также содержит вредоносный код.

Как только вредоносное ПО установлено на компьютер, запускается вторая фаза вредоносного ПО на основе JavaScript под названием “JADESNOW” для кражи конфиденциальных данных.

Третья фаза иногда применяется для целей высокой ценности, что позволяет злоумышленникам долгое время иметь доступ к зараженной машине и другим системам, подключенным к ее сети, предупредила Google.