Уязвимость Android может поставить под угрозу криптокошельки

Недавно обнаруженная уязвимость в Android позволяет вредоносным приложениям получать доступ к контенту, отображаемому другими приложениями, что потенциально может скомпрометировать фразы для восстановления криптокошельков, коды двухфакторной аутентификации (2FA) и другие данные.

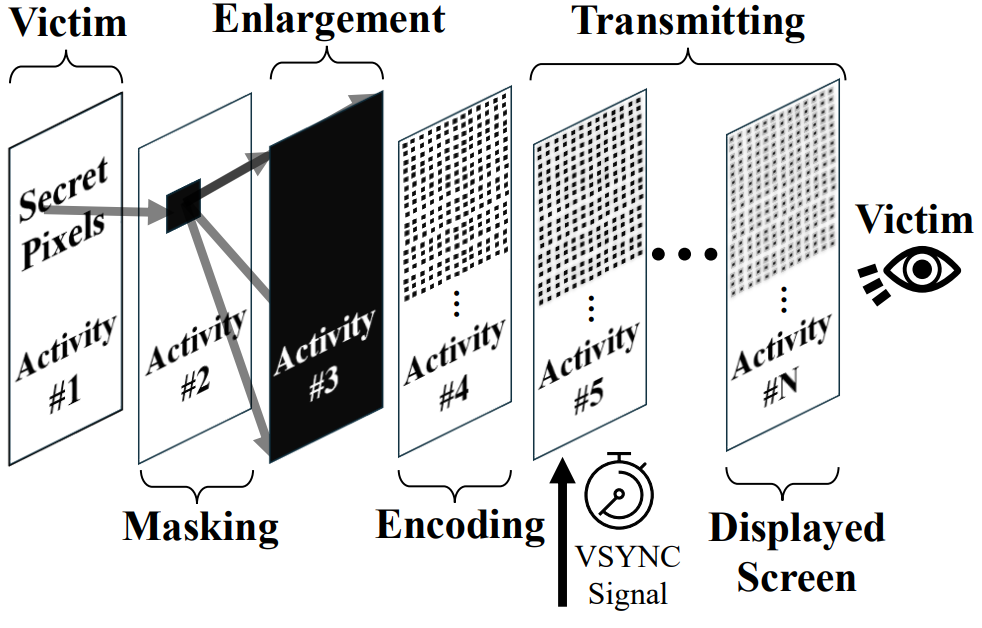

Согласно недавнему исследованию, атака «Pixnapping» «обходит все меры защиты браузера и может даже получать секретные данные из небраузерных приложений». Это возможно благодаря использованию интерфейсов программирования приложений (API) Android для вычисления содержимого одного конкретного пикселя, отображаемого другим приложением.

Задача не так проста, как запрос и доступ к контенту отображения другого приложения. Вместо этого создается стек из полупрозрачных элементов, контролируемых атакующим, чтобы скрыть все, кроме выбранного пикселя, и затем манипулировать этим пикселем так, чтобы его цвет доминировал в кадре.

Повторяя этот процесс и настраивая рендеринг кадров, вредоносное ПО реконструирует секретную информацию на экране, что к счастью, требует времени и ограничивает практическую пользу атаки против содержимого, которое отображается не более нескольких секунд.

Фразы восстановления под угрозой

Один из видов особо чувствительной информации, которая обычно остается на экране дольше нескольких секунд, — это фразы для восстановления криптокошельков. Эти фразы позволяют получить полный доступ к связанным криптокошелькам и требуют от пользователей записывать их для безопасности. Исследование проверило атаку на 2FA-кодах на устройствах Google Pixel:

«Наша атака правильно восстанавливает полный 6-значный 2FA-код в 73%, 53%, 29% и 53% случаев на Pixel 6, 7, 8 и 9 соответственно. Среднее время на восстановление каждого 2FA-кода составляет 14,3, 25,8, 24,9 и 25,3 секунд для Pixel 6, Pixel 7, Pixel 8 и Pixel 9 соответственно.»

Полная 12-словная фраза восстановления потребовала бы гораздо больше времени для захвата, но атака все равно возможна, если пользователь оставит фразу видимой во время записи.

Ответ Google

Уязвимость была протестирована на пяти устройствах с Android версий с 13 по 16: Google Pixel 6, Google Pixel 7, Google Pixel 8, Google Pixel 9 и Samsung Galaxy S25. Исследователи считают, что та же атака может работать и на других устройствах Android, поскольку используемые API широко доступны.

Google изначально попытался исправить уязвимость, ограничив количество действий an App может размыть за один раз. Однако исследователи заявили, что нашли обходной путь, который до сих пор позволяет работе Pixnapping.

«По состоянию на 13 октября мы все еще координируем действия с Google и Samsung относительно сроков раскрытия и смягчения последствий.»

Согласно статье, Google оценил проблему как высокую по степени опасности и подтвердил готовность наградить исследователей премией за обнаружение уязвимости. Команда также обратилась к Samsung с предупреждением, что «обновление Google было недостаточным для защиты устройств Samsung».

Аппаратные кошельки предлагают надежную защиту

Самое очевидное решение проблемы — это избегать отображения фраз для восстановления и других особо чувствительных данных на устройствах Android. Еще лучше — вообще не отображать информацию о восстановлении на каком-либо устройстве с доступом в интернет.

Простое решение — использовать аппаратный кошелек. Аппаратный кошелек — это устройство для управления ключами, которое подписывает транзакции на внешнем устройстве, компьютере или смартфоне, не открывая при этом закрытый ключ или фразу для восстановления. Как отметил исследователь угроз Владимир С в публикации на эту тему:

«Просто не используйте телефон для защиты криптовалюты. Используйте аппаратный кошелек!»