Утечка у партнера Global-e спровоцировала фишинг-атаки на клиентов Ledger

Главное

- Взлом у торгового партнера может раскрыть данные о заказах клиентов, даже если системы кошелька остаются защищенными.

- Реальные детали покупки — товар, цена, контакты и адрес доставки — делают фишинговые сообщения правдоподобнее и сложнее для распознавания.

- Любые входящие сообщения от «поддержки» стоит считать недостоверными, пока их не проверят через официальные каналы Ledger.

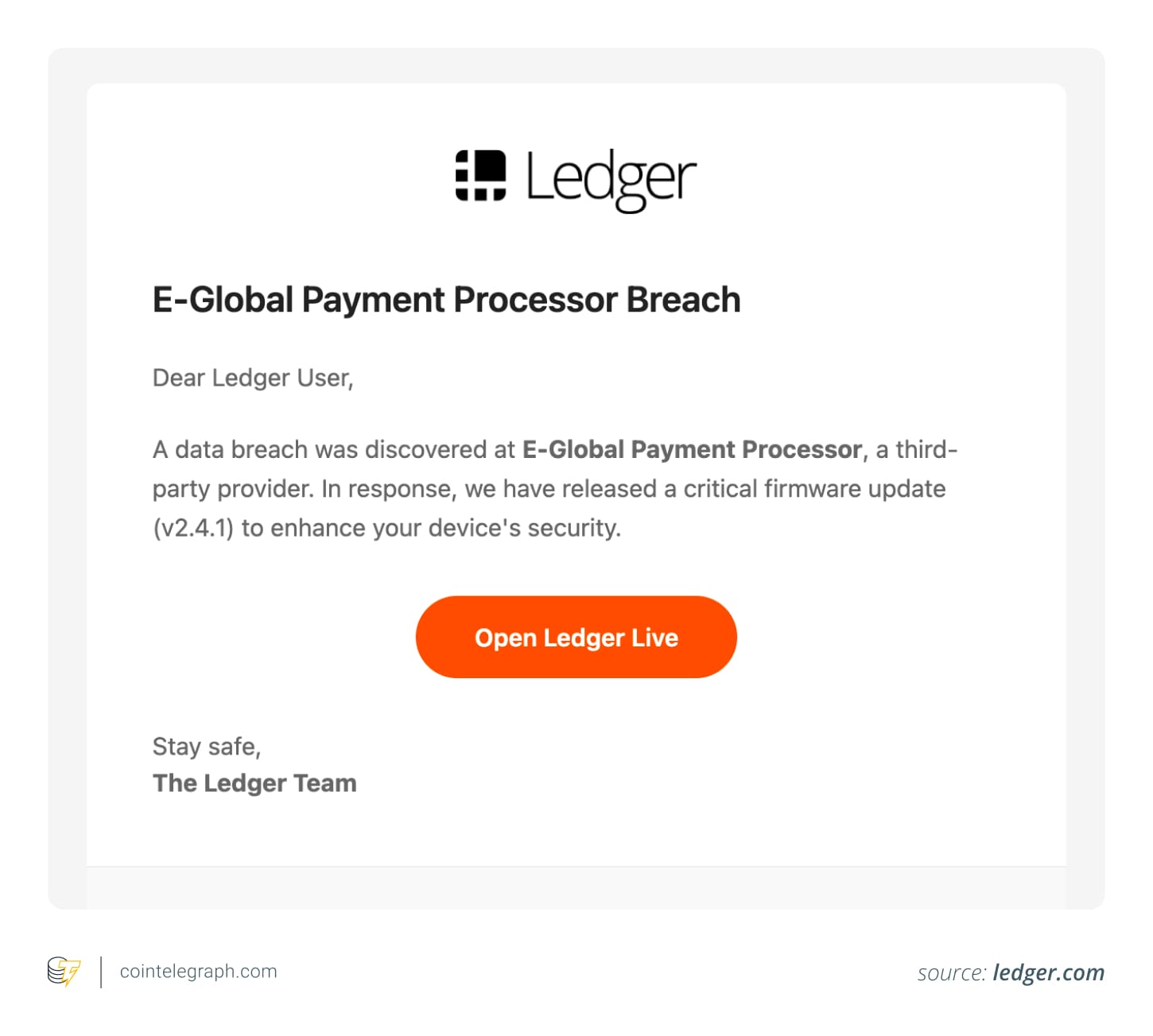

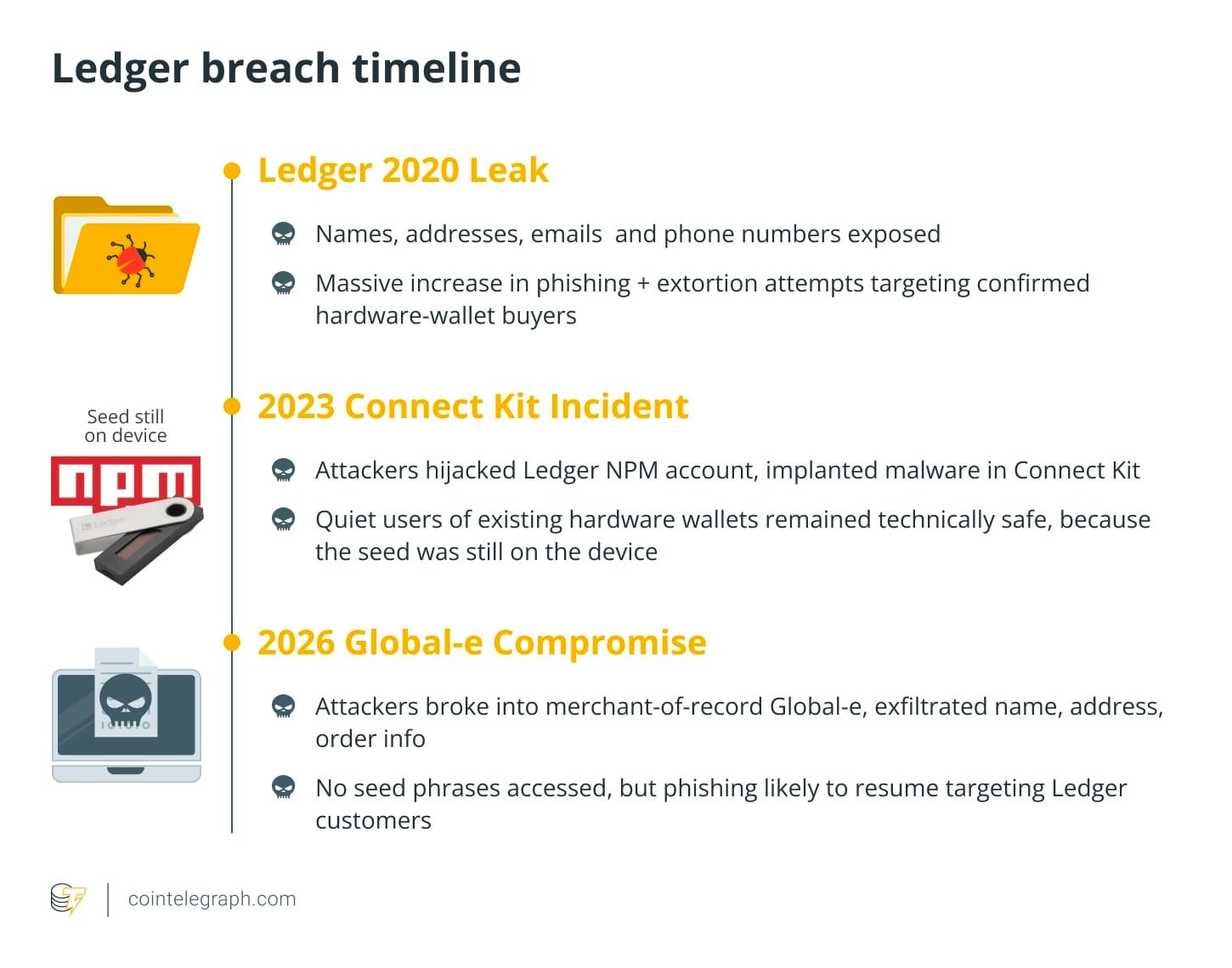

В начале января 2026 года часть клиентов Ledger получила уведомления о том, что персональные данные и сведения о заказах на Ledger.com могли оказаться доступными третьим лицам из‑за инцидента безопасности у Global-e — стороннего партнера в сфере e-commerce, который для некоторых заказов выступает «продавцом по документам».

Ledger подчеркнула, что ее собственные аппаратные и программные системы не были взломаны. Однако данных о покупке оказалось достаточно, чтобы запустить волну прицельных фишинговых атак: злоумышленники делают сообщения убедительными, ссылаясь на реальные детали заказа.

Что произошло с Global-e

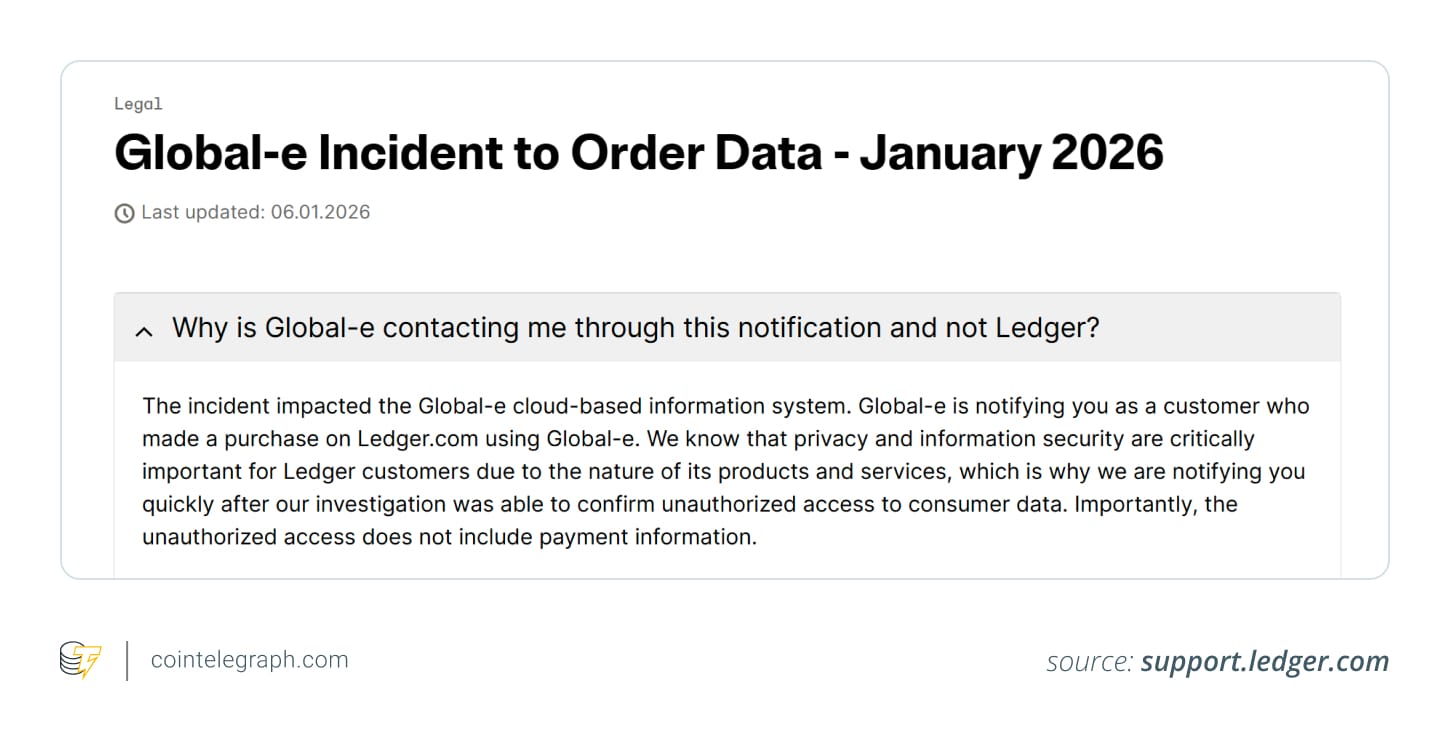

В предупреждении Ledger за январь 2026 года говорится об инциденте в Global-e — стороннем партнере, который используется многими брендами и может обрабатывать часть покупок на Ledger.com.

Фактически Global-e находится в цепочке оформления и выполнения заказов и хранит информацию, необходимую для обработки оплаты и доставки физических товаров.

По данным уведомления для клиентов и ряду сообщений, несанкционированный доступ произошел в информационных системах Global-e, а затронутые данные касались покупателей, оформлявших заказы через этот платежный и оформительский сценарий.

Речь шла о сведениях, связанных с заказами: контактных и адресных данных и метаданных покупки — например, что именно было заказано.

Ledger отдельно указала, что инцидент не затронул устройства и инфраструктуру самохранения, а значит, не привел к утечке приватных ключей, seed-фраз или данных о балансах.

Важно: получив подтвержденные данные о заказе, атакующие могут составлять фишинговые сообщения, которые выглядят «слишком правдоподобно» и снижают настороженность пользователя.

Какие данные особенно полезны фишерам

Когда говорят об утечках, чаще всего вспоминают пароли или данные карт. В этой истории основной риск — контекст: достаточно реальных деталей, чтобы сообщение-имитация выглядело как персональное обращение.

По информации из уведомления Ledger и материалов об инциденте, доступ могли получить к базовым персональным данным, контактам и деталям заказов Ledger.com, обработанных через Global-e, включая сведения о купленном товаре и цене.

Это помогает мошенникам решить две задачи социальной инженерии:

- 1) Достоверность: письмо с вашим именем и ссылкой на настоящий заказ («ваш Nano», «сумма покупки», «детали заказа») легко принять за реальное сообщение от магазина или поддержки.

- 2) Уместный повод: метаданные заказа дают правдоподобный предлог — «проблема с доставкой», «проверка аккаунта», «обновление безопасности», «срочное действие». Цель таких сценариев обычно одна — подтолкнуть человека к опасному шагу: выдать seed-фразу или пройти по фальшивому «поддерживающему» процессу.

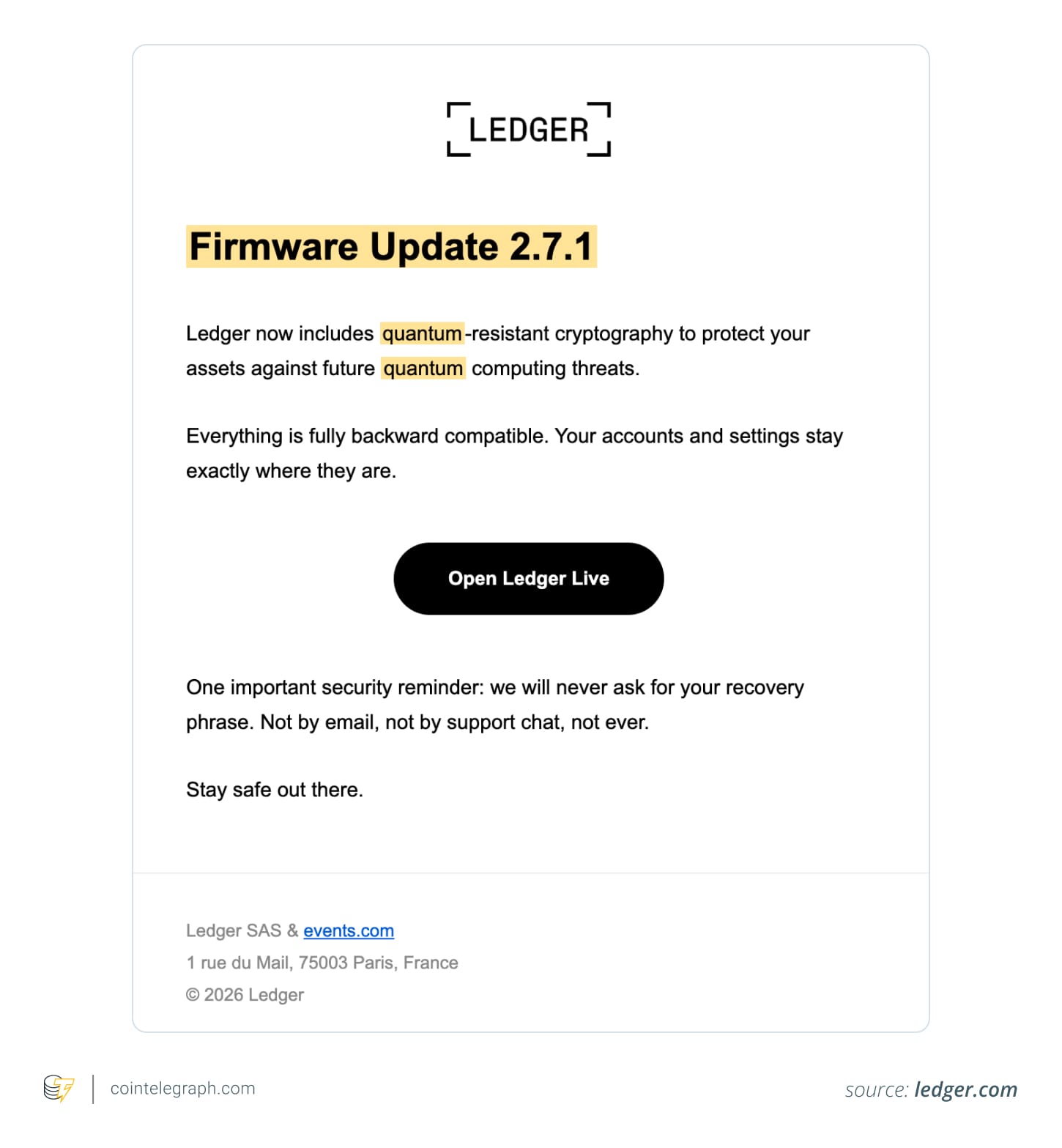

Как обычно выглядят мошеннические схемы под Ledger

В предупреждениях о мошенничестве Ledger описывает повторяющийся сценарий: злоумышленники выдают себя за Ledger либо за партнеров по доставке или оплате, создают ощущение срочности из‑за «проблемы безопасности», «уведомления по аккаунту» или «обязательной проверки», а затем ведут жертву к шагу, где под угрозой оказываются данные восстановления.

Наиболее частые признаки — не технические, а поведенческие. Сообщение заявляет, что «кошелек под риском», «заказ заблокирован» или «нужно обновить прошивку», и подталкивает перейти на страницу или форму, где пытаются выманить 24‑словную seed-фразу.

Ledger подчеркивает: компания никогда не запрашивает seed-фразу, и вводить ее можно только непосредственно на устройстве.

Подобные кампании распространяются по разным каналам — email, SMS, иногда звонки или даже бумажная почта. А наличие реальных деталей покупки из утекших данных делает такие сообщения особенно убедительными.

Для проверки актуальных схем мошенничества и способов валидации коммуникаций Ledger публикует рекомендации на своих официальных ресурсах.

Также: компрометация данных покупателей в 2026 году — не единственный подобный случай. После утечки в июле 2020 года из базы e-commerce и маркетинга Ledger, опубликованный позже массив данных, по сообщениям, содержал более 1 млн email-адресов и около 272 тыс. записей с именами, физическими адресами и телефонами.

Практические меры защиты

После утечек фишинг чаще всего сводится к попытке заставить человека добровольно раскрыть чувствительные данные — обычно seed-фразу — или подтвердить действие, которое он не инициировал.

Поэтому базовое правило неизменно: 24‑словную seed-фразу нельзя никому сообщать и нельзя вводить на сайтах, в формах или в приложениях, даже если сообщение выглядит официально.

Чтобы снизить риск, можно придерживаться простого алгоритма:

- Любые «срочные» сообщения о безопасности по умолчанию считать недоверенными, особенно если там просят «проверить», «восстановить» или «защитить» что‑то по ссылке.

- Если в письме есть реальные детали заказа (товар, цена, доставка), помнить: именно такие сведения могут оказаться у мошенников после утечки у стороннего партнера. Это не доказательство подлинности.

- Если есть сомнения, не продолжать переписку и не переходить по ссылкам; проверять информацию через официальные ресурсы Ledger.

Информация носит общий образовательный характер и не является персональной рекомендацией по безопасности.

Чему учит инцидент Global-e

История с Global-e показывает, что даже при сохранности инфраструктуры самохранения риски для пользователей остаются на уровне коммерческого слоя.

Партнеры по оформлению заказа, доставке и поддержке по необходимости хранят имена, контакты и данные о покупках. Если такой массив оказывается раскрыт, его быстро используют для убедительных попыток выдавать себя за компанию.

Поэтому самые надежные правила просты: не доверять входящим обращениям «поддержки» без проверки, сверять каналы связи через официальные источники и никогда не раскрывать 24‑словную seed-фразу и не вводить ее нигде, кроме самого устройства.

Источник: Ledger